システム概要

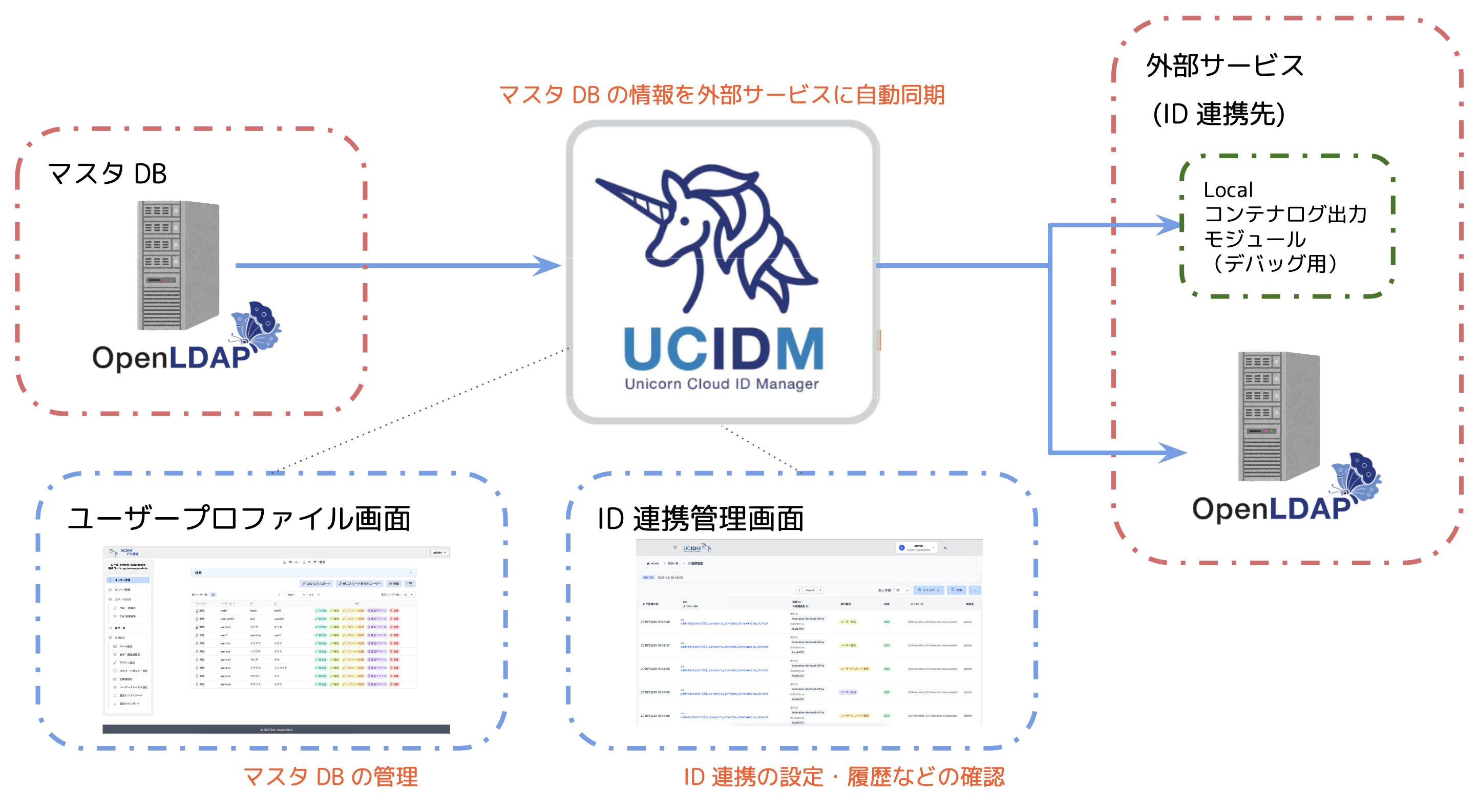

Unicorn Cloud ID Manager (以下 UCIDM) は、クラウドまたは社内で管理している内部ディレクトリサービス (OpenLDAP や Active Directory 1 といったサービス) の ID 情報を外部サービスへ ID 連携するためのシステムです。ユーザーやグループの追加・更新・削除、またユーザーのパスワードを変更したときなど、それらの変更を検知して自動的に外部サービスへ ID 連携します。

UCIDM は管理者の運用コストを削減すべく、可能な限り、既存システムを変更することなく、追加で UCIDM サーバーを構築すればすぐ稼働するように設計されています。次のシステム構成図は、お客様のシステムと UCIDM のモジュールがどのように ID 連携されるかのデータフローを簡潔に 2 示したものです。

お客様のシステムにオンプレミス版を導入するとき、UCIDM サーバーを新規に構築して ID 連携します。パスワードを同期するための PassSync Agent のみ、内部ディレクトリサービスを提供するサーバーにインストールする必要があります 3。

flowchart TB

direction TB

subgraph cloud-service [クラウドサービス]

cloud-server[Microsoft Entra ID]

end

subgraph in-directory-service [内部向けディレクトリサービス]

in-server[OpenLDAP/Active Directory]

passsync-agent[PassSync Agent]

end

subgraph server [UCIDM サーバー]

subgraph docker[Docker]

agent[Agent]

web-ui[管理画面]

api[APIサーバー]

client[外部連携モジュール]

end

end

subgraph ext-directory-service [外部向けサービス]

ext-server[OpenLDAP/AD/Google/Microsoft Entra ID/SCIM]

end

cloud-server -- https --> agent

in-server -- event --> passsync-agent

passsync-agent -- https --> api

in-server -- ldaps --> agent

agent -- http --> api

web-ui -- http --> api

api -- messaging --> client

admin[管理者] -- http --> web-ui

client -- ldaps --> ext-directory-service

client -- https --> ext-directory-service

-

オンプレミスの Active Directory のこと ↩

-

厳密なシステム構成は UCIDM サーバー を参照してください ↩

-

現時点ではクラウドサービスからパスワード連携することはできません ↩

インストール

お客様の環境に UCIDM オンプレミス版をインストールする方法を説明します。

UCIDM サーバー をインストールするマシンに関して、マシンスペックやサポート OS などについて インストール要件 をご確認ください。

インストール作業は大きく分けて次の手順になります。それぞれのモジュールのインストールドキュメントをご確認ください。

インストール要件

マシンスペック要件

UCIDM サーバーは複数のアプリケーションを同時に実行するため、ある程度の CPU とメモリサイズを要求します。次のマシンスペックを最低限としつつ、余裕をもったマシンスペックを推奨します。

- CPU のコア数: 4以上を推奨

- メモリ: 8GiB 以上を推奨

- ディスク: 200GiB 程度

また適切なマシンスペックは実運用でID 連携に想定されるピーク時のトラフィック量やリクエストの同時接続数などによっても変わります。運用要件として大きなトラフィック量が想定される場合は弊社のサポート担当者にご相談ください。

アーキテクチャ

現時点では x86_64 のみをサポートします。将来的に arm64 を検討します。

x86_64

サポート OS

- Red Hat Enterprise Linux 9 / 互換OS

- Red Hat Enterprise Linux 10 / 互換OS

ネットワーク要件

UCIDM サーバーを構築するには、インターネット上にあるコンテナレジストリにアクセスしてコンテナイメージを取得します。サーバーマシンから外向けにインターネットアクセスできる必要があります。

さらに UCIDM サーバーから内部ディレクトリサービスのサーバーに変更検知のためにポーリングします。UCIDM サーバーから内部ディレクトリサービスのサーバーへアクセスできる必要があります。

Compose パッケージ

UCIDM は Docker Compose を使って複数のアプリケーションやミドルウェアを管理します。そのため、UCIDM をインストールするには Docker と Docker Compose もインストールする必要があります。またセキュリティ強化の観点から rootless モードの導入を推奨します。

Docker 社のドキュメントをベースにインストールの手順を説明します。

Docker 社のパッケージはバージョンによって変わる可能性があります。適切なパッケージがみつからない、または意図しないエラーが発生する場合は Docker 社のドキュメントを参考にしてください。

初回インストールするとき

Docker 社が提供するリポジトリ設定を取得します。

# dnf install -y dnf-plugins-core

# dnf config-manager --add-repo https://download.docker.com/linux/rhel/docker-ce.repo

Docker 関連のパッケージをインストールします。

# dnf install -y docker-ce docker-ce-cli containerd.io docker-buildx-plugin docker-compose-plugin

アップグレードするとき

通常の dnf コマンドのアップグレードを実行してください。

# dnf upgrade -y docker-ce docker-ce-cli containerd.io docker-buildx-plugin docker-compose-plugin

UCIDM パッケージ

UCIDM は RPM パッケージで提供します。RPM パッケージの入手方法は弊社のサポート担当者にご確認ください。

実際には install.sh などを同梱した tar.gz ファイルになります。

- 初回インストールするとき

- rsyslog の umask の設定

- nf_tables モジュールのロード

- ucidm ユーザーの設定

- ucidm ユーザーのログイン確認と docker サービスの初期設定

- パッケージのアップグレード

- パッケージのダウングレード

初回インストールするとき

ここでは RHEL9 の 1.0.0-1 というバージョンを例にインストール作業の説明をしますが、適宜お手持ちの OS, 最新のバージョンに置き換えて作業してください。

# tar xf osstech-ucidm-1.0.0-1.el9.x86_64.tar.gz

# ls -p

osstech-ucidm-1.0.0-1.el9.x86_64/ osstech-ucidm-1.0.0-1.el9.x86_64.tar.gz

# cd osstech-ucidm-1.0.0-1.el9.x86_64/

# ls -p

install.sh x86_64/

# ./install.sh

基本的には /opt/osstech 配下に各種ファイルがインストールされます。次のコマンドでインストールされた内容を確認できます。

# rpm -ql osstech-ucidm

インストールされるものの主な構成について説明します。

- /opt/osstech/bin: コマンドラインで使う運用ツール

- /opt/osstech/etc: ミドルウェアの設定ファイルなど

- /opt/osstech/share/ucidm:

compose.ymlを始め、アプリケーションやミドルウェアのサンプルファイルなど - /opt/osstech/var/backup/ucidm: ucidm のバックアップディレクトリ

- /var/log/osstech/ucidm: ucidm のログディレクトリ

- /var/opt/osstech/lib/ucidm: compose サービスを管理するホームディレクトリ

rsyslog の umask の設定

rsyslog サービスでは umask が 0066 (0600 でログファイル生成) と設定されています。

# systemctl cat rsyslog | grep -i umask

UMask=0066

systemd から起動される rsyslog サービスの umask 設定を変更するために /etc/rsyslog.conf に設定を追加します。次のように $Umask と $FileCreateMode をグローバル設定として追加します。

# vi /etc/rsyslog.conf

...

#### GLOBAL DIRECTIVES ####

$Umask 0006

$FileCreateMode 0600

$FileCreateMode を 0600 に設定することで他に特別な設定をしないときは変更前と同じ権限でログファイルが生成されます。

rsyslog サービスを再起動します。

# systemctl restart rsyslog

nf_tables モジュールのロード

nf_tables モジュールがロードされているかどうかを確認します。以下 lsmod のコマンドで以下例のような出力があればロードされています。

# lsmod | grep nf_tables

nf_tables 356352 0

nfnetlink 20480 1 nf_tables

libcrc32c 12288 2 nf_tables,xfs

上記 lsmod のコマンドで出力がない場合は、以下コマンドで nf_tables モジュールのロードを行ってください。

# modprobe nf_tables

ucidm ユーザーの設定

osstech-ucidm をインストールすると ucidm ユーザーが作成されます。docker グループが設定されていることを確認します。

# id ucidm

uid=992(ucidm) gid=992(ucidm) groups=992(ucidm),993(docker)

UCIDM は Docker Compose を使ってコンテナアプリケーションとして動作します。

セキュリティ強化の観点から、コンテナを root ユーザーではなく、非特権ユーザーで実行することが推奨されています。このことを rootless モード と呼び、非特権ユーザがコンテナを作成、実行、管理できます。

ここでは非特権ユーザーとして ucidm というユーザー/グループを作成します。お客様の環境ですでに適切なユーザーが存在するときは任意のユーザー/グループを使ってもかまいません。

インストール直後はパスワードが未設定になります。任意のパスワードを設定します。

# passwd ucidm

ユーザー ucidm のパスワードを変更。

新しいパスワード:

新しいパスワードを再入力してください:

passwd: すべての認証トークンが正しく更新できました。

ucidm ユーザーのログイン確認と docker サービスの初期設定

別の端末を起動し、先ほど設定したパスワードで ucidm でログインできることを確認します。

もし ucidm ユーザーで直接ログインしないときは machinectl コマンドでユーザーを切り替える ようにしてください。

Docker 社のドキュメントをベースに ucidm ユーザーが docker サービスを起動できるように初期設定します。

dockerd-rootless-setuptool.sh という setup スクリプトが用意されているので実行します。

dockerd-rootless-setuptool.sh install

もし事前条件を満たしていないエラーメッセージが表示されたらその内容を設定してから再度 setup スクリプトを実行します。

正常にインストールされた場合、実行結果ログに表示されている DOCKER_HOST と次の rootless の DOCKER ENDPOINT が一致していることを確認します。

$ docker context ls

NAME DESCRIPTION DOCKER ENDPOINT ERROR

default Current DOCKER_HOST ... unix:///var/run/docker.sock

rootless * Rootless mode unix:///run/user/992/docker.sock

systemd をユーザー権限で実行して docker サービスが起動していることを確認します。

$ systemctl --user status docker

...

Active: active (running) since Tue 2023-10-03 19:02:33 JST; 4min 35s ago

...

docker コマンドで hello-world コンテナを実行できれば成功です。

$ docker run hello-world

...

Hello from Docker!

This message shows that your installation appears to be working correctly.

...

OS の再起動時に docker サービスが起動する設定になっていることを確認します。

$ systemctl --user is-enabled docker

enabled

パッケージのアップグレード

アップグレード前に一度バックアップを取得することを推奨します。 バックアップの取得方法は バックアップ の項を参照してください。

アップグレード前に既存サービスを停止させます。

docker compose --file /var/opt/osstech/lib/ucidm/compose.yml down

新しいバージョンの install.sh を実行してください。

# tar xf osstech-ucidm-1.0.0-2.el9.x86_64.tar.gz

# ls -p

osstech-ucidm-1.0.0-2.el9.x86_64/ osstech-ucidm-1.0.0-2.el9.x86_64.tar.gz

# cd osstech-ucidm-1.0.0-2.el9.x86_64/

# ./install.sh

バージョンが上がったことを確認してください。

# rpm -q osstech-ucidm

osstech-ucidm-1.0.0-2.el9.x86_64

パッケージのダウングレード

コンテナが起動中の場合は一度停止してください。

docker compose --file /var/opt/osstech/lib/ucidm/compose.yml down

古いバージョンの tar.gz ファイル内に含まれるrpmファイルを直接指定してダウングレードします。

# tar xf osstech-ucidm-1.0.0-1.el9.x86_64.tar.gz

# ls -p

osstech-ucidm-1.0.0-1.el9.x86_64/ osstech-ucidm-1.0.0-1.el9.x86_64.tar.gz

# cd osstech-ucidm-1.0.0-1.el9.x86_64/x86_64/

# dnf downgrade osstech-ucidm-1.0.0-1.el9.x86_64.rpm

ダウングレード出来たことを確認してください。

# rpm -q osstech-ucidm

osstech-ucidm-1.0.0-1.el9.x86_64

PassSync Agent パッケージ

PassSync パッケージは、既存の内部ディレクトリサービスを提供するサーバーにインストールします。RPM パッケージや Windows インストーラーの入手方法は弊社のサポート担当者にご確認ください。バージョンについては、適宜お手持ちの最新のバージョンに置き換えて作業してください。

Linux サーバー向け

前提条件

OSSTech 社 OpenLDAP サーバーを使っていただく必要があります。osstech-ucidm-agent-ldap-passsync はそこに含まれている osstech-base パッケージに依存します。ここでは RHEL9 の 1.0.0-1 というバージョンを例にインストール作業の説明をしますが、適宜お手持ちの OS, 最新のバージョンに置き換えて作業してください。

初回インストールするとき

# dnf install -y osstech-ucidm-agent-ldap-passsync-1.0.0-1.el9.x86_64.rpm

インストール後の設定は OpenLDAP 向け PassSync Agent をご確認ください。

アップグレードするとき

アップグレード前に既存サービスを停止させます。

# systemctl stop slapd

# systemctl stop osstech-ucidm-passsync

通常の rpm パッケージのアップグレードを実行してください。

# rpm -Uvh osstech-ucidm-agent-ldap-passsync-1.0.0-2.el9.x86_64.rpm

アップグレードを完了したらサービスを開始します。

# systemctl start osstech-ucidm-passsync

# systemctl start slapd

Windows サーバー向け

UCIDM-ADPassHook-Setup.msi と UCIDM-ADPassSync-Setup.msi を使用してインストール/アップグレード/アンインストールを行います。 Microsoft Visual C++ 再頒布可能パッケージを事前にインストールしておく必要があります。

UCIDM-ADPassHook

初回インストールするとき

- UCIDM-ADPassHook-Setup.msi を右クリックして

インストールを選択します(アップグレード/アンインストール時にもインストーラーを使用します)。 - インストール後、OS を再起動します。

インストール後の設定は Active Directory 向け PassSync Agent をご確認ください。

アップグレードするとき

- UCIDM-ADPassHook-Setup.msi を右クリックして

アンインストールを選択します。 - アンインストール後、OS を再起動します。

- 新しいバージョンの UCIDM-ADPassHook-Setup.msi を右クリックして

インストールを選択します。 - インストール後、OS を再起動します。

アンインストールするとき(インストーラーを使用する方法)推奨

- UCIDM-ADPassHook-Setup.msi を右クリックして

アンインストールを選択します。 - アンインストール後、OS を再起動します。

- System32 にある UCIDM_ADPassHook.dll と UCIDM_PasswordHook_EventMessages.dll を削除します。

アンインストールするとき(インストーラーを使用しない方法)

- Windows の「設定」-「アプリ」-「アプリと機能」から「UCIDM-ADPassHook」を選択してアンインストールを行います。

- アンインストール後、OS を再起動します。

- System32 にある UCIDM_ADPassHook.dll と UCIDM_PasswordHook_EventMessages.dll を削除します。

UCIDM-ADPassSync

初回インストールするとき

- UCIDM-ADPassSync-Setup.msi を右クリックして

インストールを選択します(アップグレード/アンインストール時にもインストーラーを使用します)。 - インストール完了後、OS を再起動することでサービス UCIDM-ADPassSync が起動します。UCIDM-ADPassSync が起動しているかどうかは、

コンピュータの管理からサービスとアプリケーション->サービス一覧にある UCIDM-ADPassSync の状態で確認できます。

インストール後の設定は Active Directory 向け PassSync Agent をご確認ください。

アップグレードするとき

アップグレードする時はサービス UCIDM-ADPassSync が停止している必要があります。

- サービスが起動している場合は、

コンピュータの管理からサービスとアプリケーション->サービス一覧にある UCIDM-ADPassSync を右クリックしてプロパティ-> スタートアップの種類無効を選択をして適用します。 - 適用後、OS を再起動します。

C:\OSSTechディレクトリを削除し、新しいバージョンの UCIDM-ADPassSync-Setup.msi を右クリックしてインストールを行います。 - インストール後、OS を再起動することでサービス UCIDM-ADPassSync が起動します。UCIDM-ADPassSync が起動しているかどうかは、

コンピュータの管理からサービスとアプリケーション->サービス一覧にある UCIDM-ADPassSync の状態で確認できます。

アンインストールするとき(インストーラーを使用する方法)推奨

アンインストールする時はサービス UCIDM-ADPassSync が停止している必要があります。

- サービスが起動している場合は、

コンピュータの管理からサービスとアプリケーション->サービス一覧にある UCIDM-ADPassSync を右クリックして停止を選択をすると停止します。 - 停止後、UCIDM-ADPassSync-Setup.msi を右クリックして

アンインストールを選択してアンインストールします。サービス UCIDM-ADPassSync を停止せずにアンインストールした場合は、OS を再起動することでサービス UCIDM-ADPassSync は削除されます。アンインストール時に EventLog サービスなどの警告が表示された場合は「OK」を選択します。 C:\OSSTech\UCIDM-ADPassSyncディレクトリを削除します。

アンインストールするとき(インストーラーを使用しない方法)

アンインストールする時はサービス UCIDM-ADPassSync が停止している必要があります。

- サービスが起動している場合は、

コンピュータの管理からサービスとアプリケーション->サービス一覧にある UCIDM-ADPassSync を右クリックして停止を選択をすると停止します。 - 停止後、Windows の「設定」-「アプリ」-「アプリと機能」から「UCIDM-ADPassSync」を選択してアンインストールを行います。

C:\OSSTech\UCIDM-ADPassSyncディレクトリを削除します。

設定

パッケージのインストール 後に個々のモジュール設定を行ってサービスを起動します。

モジュールがインストールされているサーバー別に設定を説明します。

基本的に UCIDM と PassSync Agent を同じマシンで運用することはないと考えられますが、テスト用途など1台のマシンで動作させることはできます。

UCIDM サーバー

UCIDM サーバーにおけるアプリケーションやミドルウェアの詳細なシステム概要を次に示します。

UCIDM サーバーとコンテナレジストリ

アプリケーションのコンテナは Docker Compose で管理しています。コンテナを作成するにはインターネット上のコンテナレジストリからコンテナイメージを取得しておく必要があります。

flowchart LR subgraph cr [コンテナレジストリ] repo[リポジトリ] end subgraph server [UCIDM サーバー] subgraph compose[Docker Compose] end end compose -- "docker pull" --> repo repo -- image --> compose

UCIDM サーバー内部のサービス詳細

Docker Compose 内部で複数のサービスが協調してシステムを構成しています。

内部ディレクトリサービス/クラウドサービスと Agent モジュールのデータフロー

flowchart TB

subgraph cloud-service [クラウドサービス]

cloud-server[Microsoft Entra ID]

end

subgraph in-directory-service [内部向けディレクトリサービス]

subgraph windows [Windows サーバー]

adserver[Active Directory]

passsync-agent-ad[Agent PassSync<br />For AD]

end

subgraph linux [Linux サーバー]

in-ldapserver[OSSTech OpenLDAP<br />サーバー]

passsync-agent-ldap[Agent PassSync<br />For OpenLDAP]

end

end

subgraph server [UCIDM サーバー]

proxy["リバースプロキシ<br />(TLS 終端)"]

subgraph compose[Docker Compose]

agent[Agent]

api[UCIDM API]

end

end

cloud-server -- https --> agent

adserver -- event --> passsync-agent-ad

passsync-agent-ad -- https --> proxy

in-ldapserver -- event --> passsync-agent-ldap

passsync-agent-ldap -- https --> proxy

adserver -- ldaps --> agent

in-ldapserver -- ldaps --> agent

agent -- http --> api

proxy -- http --> api

UCIDM サーバーと外部サービスのデータフロー

flowchart TB

subgraph server [UCIDM サーバー]

proxy["リバースプロキシ<br />(TLS 終端)"]

subgraph compose[Docker Compose]

agent[Agent]

admin-ui-bff[Admin UI BFF]

ucidm-ui-bff[UCIDM UI BFF]

api[UCIDM<br />API]

client[外部連携<br />モジュール]

client o--o mongodb

api o--o mongodb(MongoDB)

api -- publish --> rabbitmq(RabbitMQ)

end

end

subgraph cloud-service [クラウドサービス]

subgraph cloud-server [クラウドサーバー]

end

end

subgraph in-directory-service [内部向けディレクトリサービス]

subgraph ldap-server [LDAP サーバー]

end

end

subgraph ext-directory-service [外部向けサービス]

ext-openldap[OpenLDAP]

ext-ad[Active Directory]

ext-google[Google Workspace]

ext-me-id[Microsoft Entra ID]

ext-scim[SCIM]

end

cloud-service -- https --> agent

in-directory-service -- ldaps/https --> agent

api -- ldaps --> ldap-server

proxy -- http --> admin-ui-bff

proxy -- http --> ucidm-ui-bff

agent -- http --> api

admin-ui-bff -- http --> api

ucidm-ui-bff -- http --> api

proxy -- http --> api

rabbitmq -- subcribe --> client

admin-ui(Admin UI) o--o sysadmin(システム<br />管理者)

admin-ui -- https --> proxy

ucidm-ui(UCIDM UI) o--o user(一般<br />ユーザー)

ucidm-ui -- https --> proxy

client -- ldaps/https --> ext-directory-service

UCIDM サーバーと周辺サービス全体

前節の図を1つに統合したデータフローです。

%%{init: {"flowchart": {"defaultRenderer": "elk"}} }%%

flowchart TB

subgraph server [UCIDM サーバー]

proxy["リバースプロキシ<br />(TLS 終端)"]

subgraph compose[Docker Compose]

agent[Agent]

admin-ui-bff[Admin UI BFF]

ucidm-ui-bff[UCIDM UI BFF]

api[UCIDM API]

client[外部連携モジュール]

api o--o mongodb(MongoDB)

api -- publish --> rabbitmq(RabbitMQ)

client o--o mongodb

end

end

subgraph cloud-service [クラウドサービス]

subgraph cloud-server [クラウドサーバー]

meid[Microsoft Entra ID]

end

end

subgraph in-directory-service [内部向けディレクトリサービス]

subgraph windows [Windows サーバー]

adserver[Active Directory]

passsync-agent-ad[Agent PassSync<br />For AD]

end

subgraph linux [Linux サーバー]

in-ldapserver[OSSTech OpenLDAP<br />サーバー]

passsync-agent-ldap[Agent PassSync<br />For OpenLDAP]

end

end

subgraph ext-directory-service [外部向けサービス]

ext-openldap[OpenLDAP]

ext-ad[Active Directory]

ext-google[Google Workspace]

ext-me-id[Microsoft Entra ID]

ext-scim[SCIM]

end

adserver -- event --> passsync-agent-ad

in-ldapserver -- event --> passsync-agent-ldap

passsync-agent-ad -- https --> proxy

passsync-agent-ldap -- https --> proxy

meid -- https --> agent

adserver -- ldaps --> agent

in-ldapserver -- ldaps --> agent

api -- ldaps --> in-directory-service

agent -- http --> api

proxy -- http --> api

proxy -- http --> admin-ui-bff

proxy -- http --> ucidm-ui-bff

admin-ui-bff -- http --> api

ucidm-ui-bff -- http --> api

rabbitmq -- subcribe --> client

admin-ui(Admin UI) o--o sysadmin(システム管理者)

admin-ui -- https --> proxy

ucidm-ui(UCIDM UI) o--o user(一般ユーザー)

ucidm-ui -- https --> proxy

client -- ldaps/https --> ext-directory-service

Compose サービスの準備

UCIDM は Docker Compose を使い、複数のアプリケーションやミドルウェアのコンテナを起動して、それぞれのサービスが協調してシステムを構成しています。

これらはすべて compose.yml に設定します。また compose.yml はデフォルトの動作として環境変数を同じディレクトリ内の .env から読み込みます。

.env ファイルはパスワードなどの機密情報を含むため、ファイルを保管するマシンへのアクセス権限に注意してください。ここでは ucidm ユーザーがアクセス権限をもつと仮定して設定作業を行います。

コンテナレジストリへのアクセス設定

OSSTech 社のコンテナレジストリ にアクセスするには Docker Hub へ ログイン する必要があります。作業するユーザーの初回設定時のみ、次のようにしてログインしてください。実際に設定するパスワードは弊社のサポート担当者にご確認ください。

$ docker login --username osstech

Password: # パスワードを入力

...

Login Succeeded

ログインに成功すると、ホームディレクトリの .docker ディレクトリ配下に config.json というファイルが作成されて認証情報が保存されます。すでに config.json が存在するのであれば今回の設定が追加されます。

$ cat $HOME/.docker/config.json

設定後、次のように実行してください。認証情報が正しければコンテナイメージを取得してコンテナを実行できます。

$ docker run docker.io/osstech/test-myrepo

...

Hello from Docker!

This message shows that your installation appears to be working correctly.

...

Docker Compose の設定ファイル

ucidm ユーザーのホームディレクトリである /var/opt/osstech/lib/ucidm に compose.yml を配置します。

$ cd

Docker Compose の設定のサンプルファイルを /var/opt/osstech/lib/ucidm ディレクトリにコピーします。compose.yml で扱う変数はデフォルトで .env ファイルで解決されます。この .env ファイルを直接使うデメリットとして次があります。

-aオプションなしの ls コマンドで表示されないために.envファイルを探しにくい- シェルのワイルドカード展開で対象から除外されるために grep コマンドなどでフィルターされない

.env ファイル以外のファイル名で使う場合、docker コマンドへのオプション指定や環境変数設定が必要になります。これらのデメリットを解消した上で追加設定を不要にするため、ucidm.env を参照するシンボリックリンクとして .env を作成します。

$ cp /opt/osstech/share/ucidm/compose.yml .

$ cp /opt/osstech/share/ucidm/ucidm.env.example ucidm.env

$ ln -s "$(pwd)/ucidm.env" "$(pwd)/.env"

Docker Compose 上でコンテナとして稼働するアプリケーションやミドルウェアの設定のサンプルファイルも一緒にコピーします。これらのディレクトリはコンテナのサービスごとに永続化データ、設定情報やスクリプト等のファイルを配置しています。コンテナを起動したときに、さらにディレクトリを作る場合もあります。

$ cp -a /opt/osstech/share/ucidm/{mongodb,rabbitmq,agent-data,server-data,ucidm-ui} .

$ ls -p # 次のファイルやディレクトリがあることを確認

agent-data/ compose.yml mongodb/ rabbitmq/ server-data/ ucidm-ui/ ucidm.env

compose.yml の構文チェックを行います。次のように実行してワーニングやエラーが出力されないことを確認します。

$ docker compose config 1>/dev/null

$ echo $?

0

コンテナイメージの取得

compose.yml を配置できました。この後にいくつか環境変数を設定していきますが、先にコンテナイメージをローカルに取得しておきます。すでにコンテナイメージを取得済みであっても、より新しいイメージがあれば最新のイメージを取得します。

$ docker compose pull

ローカルに取得したコンテナイメージを確認します。

$ docker image ls

Docker Compose 上で稼働させるアプリケーションやミドルウェアの設定の詳細は次のページでみていきます。

- MongoDB

- RabbitMQ

- UCIDM API

- ID 連携管理画面

- ユーザープロファイル画面

- 外部連携 のそれぞれのサービス

- サンプルの

compose.ymlから必要なサービス定義以外は削除してください

- サンプルの

- Agent モジュール のそれぞれのサービス

- サンプルの

compose.ymlから必要なサービス定義以外は削除してください

- サンプルの

MongoDB

UCIDM はデータベースとして MongoDB を使ってユーザやグループの情報、外部連携のために必要な情報、ID 連携の履歴情報、アカウント管理の情報などを格納します。

Docker Compose の設定

MongoDB はコンテナとして稼働させます。次のように compose.yml に設定します。任意で設定している項目の値はサンプルです。お客様の環境にあわせて値を変更してください。

mongo:

container_name: mongo

user: root

image: docker.io/bitnamilegacy/mongodb:8.0.3

logging: *default-logging

volumes:

- type: bind

source: ./mongodb

target: /bitnami/mongodb

bind:

create_host_path: true

environment:

TZ: "${TZ}"

MONGODB_ROOT_USER: "${MONGO_USER}"

MONGODB_ROOT_PASSWORD: "${MONGO_PASSWORD}"

MONGODB_PORT_NUMBER: "27017"

MONGODB_INITIAL_PRIMARY_PORT_NUMBER: "27017"

MONGODB_ADVERTISED_HOSTNAME: "${MONGO_HOSTNAME}"

MONGODB_REPLICA_SET_NAME: "${MONGO_REPLICA_SET}"

MONGODB_REPLICA_SET_MODE: "primary"

MONGODB_REPLICA_SET_KEY: "my/replication/common/key123"

MONGODB_SYSTEM_LOG_VERBOSITY: 0

hostname: "${MONGO_HOSTNAME}"

restart: "always"

healthcheck:

test: mongosh "mongodb://localhost:27017/test?directConnection=false&replicaSet=${MONGO_REPLICA_SET}" --eval 'db.runCommand("ping").ok' --quiet

interval: 60s

timeout: 5s

retries: 3

start_period: 30s

start_interval: 3s

ここで参照する環境変数は .env に設定します。

環境変数の設定

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| TZ | 任意 | – | タイムゾーン情報 |

| MONGODB_ROOT_USER | 任意 | root | MongoDB の root ユーザー名 |

| MONGODB_ROOT_PASSWORD | 任意 | – | MongoDB の root ユーザーのパスワード |

| MONGODB_PORT_NUMBER | 任意 | 27017 | MongoDB に接続するポート番号 |

| MONGODB_INITIAL_PRIMARY_PORT_NUMBER | 任意 | 27017 | レプリカセットのプライマリーノードのポート番号 |

| MONGODB_ADVERTISED_HOSTNAME | 任意 | – | レプリカセットが使うホスト名 |

| MONGODB_REPLICA_SET_NAME | 任意 | – | レプリカセットの名前 |

| MONGODB_REPLICA_SET_MODE | primary | – | レプリケーションモード (primary, secondary, arbiter) |

| MONGODB_REPLICA_SET_KEY | 任意 | – | レプリカセットの認証のための共通鍵 |

| MONGODB_SYSTEM_LOG_VERBOSITY | 0 | 0 | ログレベル (0-5) |

詳細については MongoDB® packaged by Bitnami を参照してください。

RabbitMQ

UCIDM は API サーバーで受け取った ID 連携の情報を RabbitMQ を経由して複数の外部連携先に送ります。

Docker Compose の設定

RabbitMQ はコンテナとして稼働させます。次のように compose.yml に設定します。

rabbitmq:

container_name: rabbitmq

hostname: rabbitmq

image: docker.io/library/rabbitmq:4.0.3-management

logging: *default-logging

environment:

RABBITMQ_DEFAULT_USER: "${RABBITMQ_USER}"

RABBITMQ_DEFAULT_PASS: "${RABBITMQ_PASSWORD}"

ports:

- 127.0.0.1:15672:15672

volumes:

- type: bind

source: ./rabbitmq/rabbitmq.conf

target: /etc/rabbitmq/rabbitmq.conf

read_only: true

bind:

create_host_path: false

- type: bind

source: ./rabbitmq-data

target: /var/lib/rabbitmq

bind:

create_host_path: true

restart: "always"

healthcheck:

test: rabbitmq-diagnostics -q ping

interval: 60s

timeout: 5s

retries: 3

start_period: 30s

start_interval: 5s

ここで参照する環境変数は .env に設定します。

環境変数の設定

| 環境変数 | 値 | 説明 |

|---|---|---|

| RABBITMQ_DEFAULT_USER | 任意 | 初期化時に作成する RabbitMQ のユーザ名 |

| RABBITMQ_DEFAULT_PASS | 任意 | 初期化時に作成する RabbitMQ のパスワード |

RabbitMQ の管理

RabbitMQ サービスを起動した後の Exchange や Queue を管理するための機能を紹介します。UCIDM API サーバーが起動するときに自動的に初期設定は行うため、とくに管理のための設定を行う必要はありません。しかし、メッセージング機能のカスタマイズやトラブルシューティングのときにこれらの管理機能を使うと便利です。

mqadmin を使う

環境変数を誤って書き換えてしまわないよう、Docker Compose を操作している端末とは別の端末で作業することをお奨めします。環境変数を設定するサンプルファイルをコピーして編集します。

$ cp /opt/osstech/share/ucidm/exports-mqadmin.sh .

$ vi exports-mqadmin.sh

RabbitMQ に接続するための環境変数を設定します。

# rabbitmq の接続設定

export RABBITMQ_USER="${ユーザー}"

export RABBITMQ_PASSWORD="${パスワード}"

export RABBITMQ_HOST="localhost:5672"

# rabbitmq の management plugin のポート番号

export MQADMIN_PORT=15672

設定した環境変数を source コマンドで読み込みます。

$ source exports-mqadmin.sh

Exchange の情報を取得してみましょう。次のように表示されれば成功です。

$ /opt/osstech/bin/mqadmin get-exchange -name ucidm

time=2023-04-22T06:31:47.693Z level=INFO msg="got the given exchange" name=ucidm

{

"name": "ucidm",

"vhost": "/",

"type": "direct",

"durable": true,

"auto_delete": false,

"internal": false,

"arguments": {},

"incoming": [],

"outgoing": [],

"message_stats": {},

"bindings": [

{

"source": "ucidm",

"vhost": "/",

"destination": "local-001",

"destination_type": "queue",

"routing_key": "local-001",

"arguments": {},

"properties_key": "local-001"

}

]

}

これらの環境変数を削除するには次のように実行します。

$ unset RABBITMQ_USER RABBITMQ_PASSWORD RABBITMQ_HOST MQADMIN_PORT

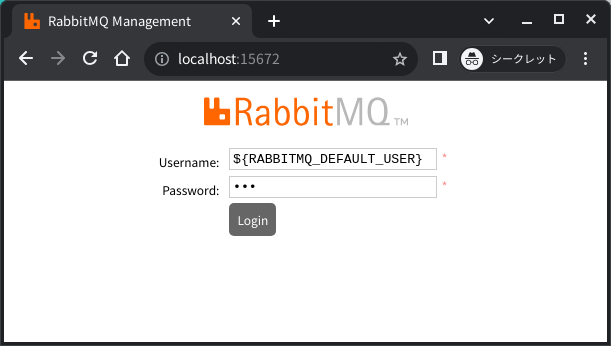

RabbitMQ の管理画面を使う

localhost:15672 にアクセスします (ここでは接続先を localhost として説明しますが、適宜、お客様の環境にあわせてください) 。次のように管理画面へのログインページが表示されます。

前節の環境変数で設定したユーザー名とパスワードを使ってログインします。

UCIDM API

UCIDM は ID 連携のための Web API を提供します。

さまざまな機能を提供します。

- ユーザ・グループ操作

- 外部連携先設定操作

- 履歴情報一覧

- ID 連携ジョブ管理

- LDAP サーバー管理

- アカウント管理

- システム設定

UCIDM API はコンテナとして稼働させます。次のように compose.yml に設定します。

api:

depends_on:

mongo:

condition: service_healthy

rabbitmq:

condition: service_healthy

container_name: api

hostname: api

image: docker.io/osstech/ucidm-api:latest

logging: *default-logging

volumes:

- type: bind

source: ./server-data

target: /ucidm

bind:

create_host_path: false

- type: bind

source: ./server-data/files

target: /files

bind:

create_host_path: true

#- type: bind

# source: ./certs/chainCA.crt

# target: ${SSL_CERT_FILE}

# read_only: true

# bind:

# create_host_path: false

entrypoint:

- ./bin/entrypoint.sh

- -port

- ${API_PORT}

- -jsonl

environment:

TZ: "${TZ}"

# SSL_CERT_FILE: "${SSL_CERT_FILE}"

MONGO_USER: "${MONGO_USER}"

MONGO_PASSWORD: "${MONGO_PASSWORD}"

MONGO_HOSTS: "${MONGO_HOSTS}"

MONGO_REPLICA_SET: "${MONGO_REPLICA_SET}"

RABBITMQ_USER: "${RABBITMQ_USER}"

RABBITMQ_PASSWORD: "${RABBITMQ_PASSWORD}"

RABBITMQ_HOST: "${RABBITMQ_HOST}"

ports:

- 127.0.0.1:${API_PORT}:${API_PORT}

restart: "always"

ここで参照する環境変数は .env に設定します。

環境変数の設定

API サーバー

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| TZ | 任意 | – | タイムゾーン情報 |

| API_PORT | 18080 | – | 接続を受け付けるポート番号 |

| SSL_CERT_FILE | 任意 | – | LDAP サーバーとの接続において 信頼する CA 証明書を指定 |

ミドルウェア

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| MONGO_USER | 任意 | – | 接続する MongoDB のユーザ名 |

| MONGO_PASSWORD | 任意 | – | 接続する MongoDB のパスワード |

| MONGO_HOSTS | 任意 | – | 接続する MongoDB のホスト |

| MONGO_REPLICA_SET | 任意 | – | 接続する MongoDB のレプリカセットの名前 |

| RABBITMQ_USER | 任意 | – | 接続する RabbitMQ のユーザ名 |

| RABBITMQ_PASSWORD | 任意 | – | 接続する RabbitMQ のパスワード |

| RABBITMQ_HOST | 任意 | – | 接続する RabbitMQ のホスト |

| MAX_PRODUCER_SESSIONS | 任意 | 512 | RabbitMQ Procuder の最大セッション数 |

ホスト名を名前解決できないとき

コンテナ内からホスト OS の /etc/hosts を参照することはできません。コンテナ内からアクセスするホスト名を DNS で解決できない場合、コンテナ内に /etc/hosts を配置するのに相当する設定が extra_hosts になります。

api:

...

ports:

- 127.0.0.1:${API_PORT}:${API_PORT}

extra_hosts:

- "host1.example.com:10.0.100.1"

- "host2.example.com:10.0.100.2"

- "host3.example.com:10.0.100.3"

ID 連携管理画面

UCIDM は ID 連携の管理者向けの管理画面を提供します。

画面の操作については こちら を参照ください。

管理画面のアプリケーションはコンテナとして稼働させます。次のように compose.yml に設定します。

admin-ui:

container_name: admin-ui

image: docker.io/osstech/ucidm-admin-ui:latest

logging: *default-logging

environment:

PORT: "${ADMIN_NODE_PORT}"

PUBLIC_UCIDM_API_SERVER: "http://${API_HOST}:${API_PORT}"

JWT_ACCESS_SECRET: "${JWT_ACCESS_SECRET}"

SESSION_MAX_AGE: "${SESSION_MAX_AGE}"

ports:

- ${ADMIN_NODE_PORT}:${ADMIN_NODE_PORT}

restart: "always"

ここで参照する環境変数は .env に設定します。

環境変数の設定

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| PORT | 3030 | – | 接続を受け付けるポート番号 |

| PUBLIC_UCIDM_API_SERVER | http://api:18080 | – | 接続する UCIDM API のベース URL |

| PUBLIC_HTTP_REQUEST_TIMEOUT | 任意 | 10000 | Server API に対する HTTP リクエストの timeout 時間 (ミリ秒) (実行中ジョブ取得、認証系など一部例外あり) (0 で無制限) |

| JWT_ACCESS_SECRET | 任意 | – | JWT の署名に使う文字列 |

| SESSION_MAX_AGE | 任意 | 3600 | 管理画面のログインセッションの最大時間(秒) |

ユーザープロファイル画面

UCIDM はユーザープロファイル画面を提供します。

画面の操作については次のドキュメントを参照ください。

ユーザープロファイル画面のアプリケーションはコンテナとして稼働させます。次のように compose.yml に設定します。

ucidm-ui:

container_name: ucidm-ui

image: docker.io/osstech/ucidm-ui:latest

user: root

logging: *default-logging

volumes:

- type: bind

source: ./ucidm-ui/designs

target: /designs

bind:

create_host_path: false

- type: bind

source: ./ucidm-ui/images

target: /images

bind:

create_host_path: false

environment:

PORT: "${UCIDM_NODE_PORT}"

PUBLIC_UCIDM_API_SERVER: "http://${API_HOST}:${API_PORT}"

PUBLIC_ADMIN_UI_URL: "${ADMIN_UI_URL}"

# PUBLIC_ENABLE_SAML_LOGIN: "${ENABLE_SAML_LOGIN}"

# PUBLIC_ENABLE_SP_INIT_SLO: "${ENABLE_SP_INIT_SLO}"

# PUBLIC_TOTP_REGISTER_URL: "${TOTP_REGISTER_URL}"

# PUBLIC_PASSKEY_REGISTER_URL: "${PASSKEY_REGISTER_URL}"

JWT_ACCESS_SECRET: "${JWT_ACCESS_SECRET}"

SESSION_MAX_AGE: "${SESSION_MAX_AGE}"

DISABLE_HEADER_TEMPLATE: "${DISABLE_HEADER_TEMPLATE}"

DISABLE_FOOTER_TEMPLATE: "${DISABLE_FOOTER_TEMPLATE}"

DEFAULT_LANGUAGE: "${DEFAULT_LANGUAGE}"

BODY_SIZE_LIMIT: "Infinity"

ports:

- ${UCIDM_NODE_PORT}:${UCIDM_NODE_PORT}

restart: "always"

ここで参照する環境変数は .env に設定します。

環境変数の設定

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| PORT | 3030 | – | 接続を受け付けるポート番号 |

| PUBLIC_UCIDM_API_SERVER | http://api:18080 | – | 接続する UCIDM API のベース URL |

| PUBLIC_ADMIN_UI_URL | https://localhost/sys | – | ID 連携管理画面の URL |

| PUBLIC_ENABLE_SAML_LOGIN | true または false | false | ユーザープロファイル画面で SAML でのログインを行うことの可否 |

| PUBLIC_ENABLE_SP_INIT_SLO | true または false | false | ユーザープロファイル画面で SAML シングルログアウトを行うことの可否 |

| PUBLIC_TOTP_REGISTER_URL | 任意 | – | TOTP の登録を行う URL |

| PUBLIC_PASSKEY_REGISTER_URL | 任意 | – | Passkey の登録を行う URL |

| PUBLIC_HTTP_REQUEST_TIMEOUT | 任意 | 10000 | Server API に対する HTTP リクエストの timeout 時間 (ミリ秒) (実行中ジョブ取得、認証系など一部例外あり) (0 で無制限) |

| JWT_ACCESS_SECRET | 任意 | – | JWT の署名に使う文字列 |

| SESSION_MAX_AGE | 任意 | 3600 | 管理画面のログインセッションの最大時間(秒) |

| DISABLE_HEADER_TEMPLATE | true または false | false | ヘッダーカスタマイズの有無 |

| DISABLE_FOOTER_TEMPLATE | true または false | false | フッターカスタマイズの有無 |

| DEFAULT_LANGUAGE | ja または en | en | ユーザープロファイル画面でのデフォルト言語 |

| BODY_SIZE_LIMIT | 任意 | Infinity | BFF へのリクエストボディサイズの上限 |

外部連携

UCIDM は次の外部連携先への ID 連携に対応しています。

- OpenLDAP

- Microsoft Entra ID

- Google Workspace

- Windows AD

- SCIM

- SCIM は次の連携先での動作を確認しています。

- Salesforce

- SCIM は次の連携先での動作を確認しています。

複数の連携先がある場合、個々の連携先単位に 1 つのプロセスが割り当てられます。

例えば、3 つの連携先がある場合は 3 つのプロセスが起動します。設定がやや冗長となるデメリットはありますが、ある連携先サービスで障害が発生しても他の連携先には影響しないというメリットがあります。

外部サービスや連携先のプロトコル単位にモジュールを実装して拡張できる設計になっています。もしお客様の環境に必要なモジュールがない場合は弊社のサポート担当者にご相談ください。

UCIDM では、連携されてきたエントリのデータを外部連携先のデータにマッピングして外部連携を実施しています。このマッピングは各外部連携先ごとに複数定義することもできます。設定の詳細については、以下 ID 連携管理画面の「外部連携設定画面」および「ルート設定画面」の項をご参照ください。

OpenLDAP 外部連携モジュール

UCIDM は OpenLDAP に対して ID 連携できます。

OpenLDAP 外部連携モジュールはコンテナとして稼働させます。次のように compose.yml に設定します。

consumer-ldap:

depends_on:

rabbitmq:

condition: service_healthy

container_name: consumer-ldap

image: docker.io/osstech/ucidm-consumer:latest

logging: *default-logging

ports:

- 7099:7099

volumes:

- type: bind

source: ./server-data

target: /ucidm

bind:

create_host_path: false

entrypoint:

- ./bin/app-main

- -jsonl

environment:

TZ: "${TZ}"

DESTINATION_ID: "ldap-001"

MONGO_USER: "${MONGO_USER}"

MONGO_PASSWORD: "${MONGO_PASSWORD}"

MONGO_HOSTS: "${MONGO_HOSTS}"

MONGO_REPLICA_SET: "${MONGO_REPLICA_SET}"

RABBITMQ_USER: "${RABBITMQ_USER}"

RABBITMQ_PASSWORD: "${RABBITMQ_PASSWORD}"

RABBITMQ_HOST: "${RABBITMQ_HOST}"

LDAP_URL: "${LDAP1_URL}"

LDAP_BIND_DN: "${LDAP1_BIND_DN}"

LDAP_BIND_PASSWORD: "${LDAP1_BIND_PASSWORD}"

restart: "always"

ここで参照する環境変数は .env に設定します。

起動時のオプション設定

entrypoint では次の設定ができます。

-verbose: デバッグログを出力-jsonl: JSON 形式でログを出力

環境変数の設定

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| TZ | 任意 | – | タイムゾーン情報 |

| DESTINATION_ID | 任意 | – | 外部連携先 ID 管理画面で作成した外部連携先 ID を指定 |

| MONGO_USER | 任意 | – | 接続する MongoDB のユーザ名 |

| MONGO_PASSWORD | 任意 | – | 接続する MongoDB のパスワード |

| MONGO_HOSTS | 任意 | – | 接続する MongoDB のホスト |

| MONGO_REPLICA_SET | 任意 | – | 接続する MongoDB のレプリカセットの名前 |

| RABBITMQ_USER | 任意 | – | 接続する RabbitMQ のユーザ名 |

| RABBITMQ_PASSWORD | 任意 | – | 接続する RabbitMQ のパスワード |

| RABBITMQ_HOST | 任意 | – | 接続する RabbitMQ のホスト |

| LDAP_URL | 任意 | – | 接続する LDAP の URL (例: ldaps:// |

| LDAP_BIND_DN | 任意 | – | LDAP の Bind DN |

| LDAP_BIND_PASSWORD | 任意 | – | LDAP の Bind DN のパスワード |

| ENABLE_SCRIPT_PASSWORD | true または false | false | ユーザーパスワード更新時に外部連携の 前処理/後処理スクリプトにパスワードの値を連携するかどうか |

OpenLDAP 動作設定

管理画面にて OpenLDAP の動作設定をすることができます。

設定項目と内容は次になります。

- TLS の検証をスキップ

- TLS の検証をスキップするかを指定します

- 有効無効設定情報を使用する

- ユーザープロファイルのステータス設定画面で指定した有効無効設定の情報を利用して、ユーザーのステータスの値を取得する場合は は on にします

- ステータス用属性名

- 有効無効設定情報を使用しない場合にこちらの設定が使われます

- OpenLDAP ではユーザのステータス用の属性がなく、OpenLDAP 外部連携モジュールでは、ユーザエントリのパスワードの値を書き換えることで、有効化/無効化の制御をしています

- マッピング後の属性について、true/false のステータスとして使いたい属性を指定します(有効化の場合は true、無効化の場合は false が割り当てられる必要があります)

- ステータス用属性に指定した属性については、LDAP のユーザ送信データにそのまま含まれるということはありません

- 値が未設定の場合は、連携先 LDAP へのステータス情報の反映は行われません

- ドライランモード

- 接続の取得やエントリの検索は行いますが、実際にエントリの追加/変更/削除は行わないモードとなります

- 主にテスト時の動作確認等に使うことを想定しています

- ユーザー追加/更新を行わない

- OpenLDAP に対してユーザー追加/更新を行わない場合は、この項目をオン(true)にしてください

- ユーザー削除を行わない

- OpenLDAP に対してユーザー削除を行わない場合は、この項目をオン(true)にしてください

- ユーザーパスワード更新を行わない

- OpenLDAP に対してユーザーパスワード更新を行わない場合は、この項目をオン(true)にしてください

- グループ追加/更新を行わない

- OpenLDAP に対してグループ追加/更新を行わない場合は、この項目をオン(true)にしてください

- グループ削除を行わない

- OpenLDAP に対してグループ削除を行わない場合は、この項目をオン(true)にしてください

- グループメンバー追加を行わない

- OpenLDAP に対してグループメンバー追加を行わない場合は、この項目をオン(true)にしてください

- グループメンバー削除を行わない

- OpenLDAP に対してグループメンバー削除を行わない場合は、この項目をオン(true)にしてください

OpenLDAP マッピング設定

OpenLDAP は次のマッピング設定をすることができます。

- DN マッピング

- ObjectClass マッピング

- 属性マッピング

それぞれのマッピング設定について説明します。

DN マッピング

UCIDM で保持するエントリは DN がキーとなり連携されてきます。

この DN の値を、OpenLDAP の DN の値にマッピングする設定をすることができます。

- DN の変換元部分

- 変換前の DN にて、変換したい箇所を指定します

- DN の変換先部分

- 上記変換したい箇所に、変換したい値を指定します

- DN 変換先の RDN 属性名

- 変換後の DN において、最初の要素の属性名を指定します

例えば、uid=test01,dc=srcldap,dc=com を cn=test01,dc=example,dc=com にマッピングしたい場合は、次のように指定します。

- DN の変換元部分

- dc=srcldap,dc=com

- DN の変換先部分

- dc=example,dc=com

- DN 変換先の RDN 属性名

- cn

ObjectClass マッピング

連携元からくる ObjectClass のデータを、連携先の OpenLDAP に連携するための ObjectClass にマッピングする設定をすることができます。

- 連携先に追加で連携する ObjectClass

- 連携先 LDAP に追加で連携する ObjectClass を指定します

- 複数値を指定することができます

- 連携先に連携しない ObjectClass

- 連携元からくる ObjectClass のデータにて、連携先 LDAP に連携しない ObjectClass を指定します

- 複数値を指定することができます

例えば、連携元から、["top", "inetOrgPerson", "organizationalPerson"] のデータが来た際に、連携先に送信する ObjectClass として、["top", "inetOrgPerson", "posixAccount"] を指定したい場合は、次のように設定します。

- 連携先に追加で連携する ObjectClass

- posixAccount

- 連携先に連携しない ObjectClass

- organizationalPerson

属性マッピング

次の 属性マッピング設定 を参考にしてください。

ユーザーステータスの有効化/無効化の制御をしたい場合は、ステータス用の属性のマッピングも指定してください。

前処理・後処理スクリプト設定

UCIDM では、外部連携処理の前後で任意のシェルスクリプトを実行することができます。

次の 外部連携の前処理/後処理で実行するスクリプトの配置 を参考に、スクリプトファイルを配置後、外部連携の前処理/後処理で実行するスクリプトの設定 を参考に、実行したいスクリプトファイルを指定してください。

OpenLDAP 外部連携モジュールの留意事項

ユーザステータスの有効化/無効化は、OpenLDAP の userPassword 属性の値を変更することで制御しており、次のような形で値が入ります。

- ハッシュ化されたパスワードの場合

- 有効の場合

- {CRYPT}xxxxxxxx

- 無効の場合

- {CRYPT}!xxxxxxxx

- 有効の場合

- 平文パスワードの場合

- 有効の場合

- xxxxxxxx

- 無効の場合

- {DISABLED}xxxxxxxx

- 有効の場合

Microsoft Entra ID 外部連携モジュール

UCIDM では Microsoft Entra ID に対して ID 連携できます。

Microsoft Entra ID 外部連携モジュールはコンテナとして稼働させます。次のように compose.yml に設定します。

consumer-meid:

depends_on:

rabbitmq:

condition: service_healthy

container_name: consumer-meid

image: docker.io/osstech/ucidm-consumer:latest

logging: *default-logging

ports:

- 7099:7099

volumes:

- type: bind

source: ./server-data

target: /ucidm

bind:

create_host_path: false

entrypoint:

- ./bin/app-main

- -jsonl

environment:

TZ: "${TZ}"

DESTINATION_ID: "meid-001"

MONGO_USER: "${MONGO_USER}"

MONGO_PASSWORD: "${MONGO_PASSWORD}"

MONGO_HOSTS: "${MONGO_HOSTS}"

MONGO_REPLICA_SET: "${MONGO_REPLICA_SET}"

RABBITMQ_USER: "${RABBITMQ_USER}"

RABBITMQ_PASSWORD: "${RABBITMQ_PASSWORD}"

RABBITMQ_HOST: "${RABBITMQ_HOST}"

MEID_CLIENT_ID: "${MEID_CLIENT_ID}"

MEID_CLIENT_SECRET: "${MEID_CLIENT_SECRET}"

MEID_TENANT_ID: "${MEID_TENANT_ID}"

restart: "always"

ここで参照する環境変数は .env に設定します。

起動時のオプション設定

entrypoint にて、次の設定をすることができます。

entrypoint では次の設定ができます。

-verbose: デバッグログを出力-jsonl: JSON 形式でログを出力

環境変数の設定

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| TZ | 任意 | – | タイムゾーン情報 |

| DESTINATION_ID | 任意 | – | 外部連携先 ID 管理画面で作成した外部連携先 ID を指定 |

| MONGO_USER | 任意 | – | 接続する MongoDB のユーザ名 |

| MONGO_PASSWORD | 任意 | – | 接続する MongoDB のパスワード |

| MONGO_HOSTS | 任意 | – | 接続する MongoDB のホスト |

| MONGO_REPLICA_SET | 任意 | – | 接続する MongoDB のレプリカセットの名前 |

| RABBITMQ_USER | 任意 | – | 接続する RabbitMQ のユーザ名 |

| RABBITMQ_PASSWORD | 任意 | – | 接続する RabbitMQ のパスワード |

| RABBITMQ_HOST | 任意 | – | 接続する RabbitMQ のホスト |

| MEID_CLIENT_ID | 任意 | – | Microsoft Entra ID の Client ID |

| MEID_CLIENT_SECRET | 任意 | – | Microsoft Entra ID の Client ID のパスワード |

| MEID_TENANT_ID | 任意 | – | Microsoft Entra ID の Tenant ID |

| ENABLE_SCRIPT_PASSWORD | true または false | false | ユーザーパスワード更新時に外部連携の 前処理/後処理スクリプトにパスワードの値を連携するかどうか |

Microsoft Entra ID 動作設定

管理画面にて Microsoft Entra ID の動作設定をすることができます。

設定項目と内容は次になります。

- ドメイン名

- Microsoft Entra ID のドメイン名を指定します

- Immutable ID を自動生成

- Immutable ID を自動生成するかどうかを指定します

- true の場合、onPremisesImmutableId に UCIDM で発行された値がセットされます

- ドライランモード

- 接続の取得やエントリの検索は行いますが、実際にエントリの追加/変更/削除は行わないモードとなります

- 主にテスト時の動作確認等に使うことを想定しています

- ユーザー追加/更新を行わない

- Microsoft Entra ID に対してユーザー追加/更新を行わない場合は、この項目をオン(true)にしてください

- ユーザー削除を行わない

- Microsoft Entra ID に対してユーザー削除を行わない場合は、この項目をオン(true)にしてください

- ユーザーパスワード更新を行わない

- Microsoft Entra ID に対してユーザーパスワード更新を行わない場合は、この項目をオン(true)にしてください

- グループ追加/更新を行わない

- Microsoft Entra ID に対してグループ追加/更新を行わない場合は、この項目をオン(true)にしてください

- グループ削除を行わない

- Microsoft Entra ID に対してグループ削除を行わない場合は、この項目をオン(true)にしてください

- グループメンバー追加を行わない

- Microsoft Entra ID に対してグループメンバー追加を行わない場合は、この項目をオン(true)にしてください

- グループメンバー削除を行わない

- Microsoft Entra ID に対してグループメンバー削除を行わない場合は、この項目をオン(true)にしてください

Microsoft Entra ID マッピング設定

Microsoft Entra ID 外部連携モジュールでは次のマッピング設定をすることができます。

- 属性マッピング

次でマッピング設定について説明します。

属性マッピング

次の 属性マッピング設定 を参考にしてください。

Microsoft Entra ID では階層構造を持つ属性があります。 例えば、passwordProfile 内の forceChangePasswordNextSignIn に対して属性値をマッピングする場合は、「passwordProfile.forceChangePasswordNextSignIn」に対してマッピングをする必要があります。

また、以下の属性は Microsoft Entra ID 外部連携モジュール独自のマッピングになるため、合わせてご参照ください。

ユーザ・グループ共通の属性

assignedLicenses 属性

- Microsoft Entra ID では、ひとつのライセンスに複数のプランが紐付いています - 例えば STREAM と TEAMS_EXPLORATORY のライセンスを利用し、TEAMS_EXPLORATORY ライセンスにて MCO_TEAMS_IW と YAMMER_ENTERPRISE のプランを利用しない場合は、assignedLicenses 属性へのマッ

ピングが次になるように設定します。(一部のプランを無効にする場合は、

<ライセンス名>/<プラン名>:<プラン名>:...の形で指定します。) -['STREAM', 'TEAMS_EXPLORATORY/MCO_TEAMS_IW:YAMMER_ENTERPRISE']

ユーザ属性

userPrincipalName 属性

本属性については、連携されてきた primaryID の値を使用し、${primaryID}@${ドメイン} の値が自動でセットされるので、マッピング設定は必要ありません。

accountEnabled 属性

ユーザの有効化/無効化を制御するための属性となります。この属性に対して、true/false が設定されるようマッピングを行うことで、ユーザの有効化/無効化のステータスを 制御することができます。(有効化の場合は true、無効化の場合は false が割り当てられる必要があります)

グループ属性

displayName 属性

本属性については、連携されてきた primaryID の値が自動でセットされるので、マッピング設定は必要ありません。

前処理・後処理スクリプト設定

UCIDM では、外部連携処理の前後で任意のシェルスクリプトを実行することができます。

次の 外部連携の前処理/後処理で実行するスクリプトの配置 を参考に、スクリプトファイルを配置後、外部連携の前処理/後処理で実行するスクリプトの設定 を参考に、実行したいスクリプトファイルを指定してください。

Google Workspace 外部連携モジュール

UCIDM では Google Workspace に対して ID 連携できます。

Google Workspace 外部連携モジュールはコンテナとして稼働させます。次のように compose.yml に設定します。

consumer-google:

depends_on:

rabbitmq:

condition: service_healthy

container_name: consumer-google

image: docker.io/osstech/ucidm-consumer:latest

logging: *default-logging

ports:

- 7099:7099

volumes:

- type: bind

source: ./server-data

target: /ucidm

bind:

create_host_path: false

entrypoint:

- ./bin/app-main

- -jsonl

environment:

TZ: "${TZ}"

DESTINATION_ID: "google-001"

MONGO_USER: "${MONGO_USER}"

MONGO_PASSWORD: "${MONGO_PASSWORD}"

MONGO_HOSTS: "${MONGO_HOSTS}"

RABBITMQ_USER: "${RABBITMQ_USER}"

RABBITMQ_PASSWORD: "${RABBITMQ_PASSWORD}"

RABBITMQ_HOST: "${RABBITMQ_HOST}"

MONGO_REPLICA_SET: "${MONGO_REPLICA_SET}"

GOOGLE_CLIENT_EMAIL: "${GOOGLE_CLIENT_EMAIL}"

GOOGLE_PRIVATE_KEY: "${GOOGLE_PRIVATE_KEY}"

GOOGLE_SUBJECT: "${GOOGLE_SUBJECT}"

restart: "always"

ここで参照する環境変数は .env に設定します。

起動時のオプション設定

entrypoint では次の設定ができます。

-verbose: デバッグログを出力-jsonl: JSON 形式でログを出力

環境変数の設定

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| TZ | 任意 | – | タイムゾーン情報 |

| DESTINATION_ID | 任意 | – | 外部連携先 ID 管理画面で作成した外部連携先 ID を指定 |

| MONGO_USER | 任意 | – | 接続する MongoDB のユーザ名 |

| MONGO_PASSWORD | 任意 | – | 接続する MongoDB のパスワード |

| MONGO_HOSTS | 任意 | – | 接続する MongoDB のホスト |

| MONGO_REPLICA_SET | 任意 | – | 接続する MongoDB のレプリカセットの名前 |

| RABBITMQ_USER | 任意 | – | 接続する RabbitMQ のユーザ名 |

| RABBITMQ_PASSWORD | 任意 | – | 接続する RabbitMQ のパスワード |

| RABBITMQ_HOST | 任意 | – | 接続する RabbitMQ のホスト |

| GOOGLE_CLIENT_EMAIL | 任意 | – | Google の Client Email |

| GOOGLE_PRIVATE_KEY | 任意 | – | Google の秘密鍵 |

| GOOGLE_SUBJECT | 任意 | – | Google の Subject (主に管理者のメールアドレスを指定) |

| ENABLE_SCRIPT_PASSWORD | true または false | false | ユーザーパスワード更新時に外部連携の 前処理/後処理スクリプトにパスワードの値を連携するかどうか |

Google 動作設定

管理画面にて Google の動作設定をすることができます。

設定項目と内容は次になります。

- ドメイン名

- Google のドメイン名を指定します

- ドライランモード

- 接続の取得やエントリの検索は行いますが、実際にエントリの追加/変更/削除は行わないモードとなります

- 主にテスト時の動作確認等に使うことを想定しています

- ユーザー追加/更新を行わない

- Google に対してユーザー追加/更新を行わない場合は、この項目をオン(true)にしてください

- ユーザー削除を行わない

- Google に対してユーザー削除を行わない場合は、この項目をオン(true)にしてください

- ユーザーパスワード更新を行わない

- Google に対してユーザーパスワード更新を行わない場合は、この項目をオン(true)にしてください

- グループ追加/更新を行わない

- Google に対してグループ追加/更新を行わない場合は、この項目をオン(true)にしてください

- グループ削除を行わない

- Google に対してグループ削除を行わない場合は、この項目をオン(true)にしてください

- グループメンバー追加を行わない

- Google に対してグループメンバー追加を行わない場合は、この項目をオン(true)にしてください

- グループメンバー削除を行わない

- Google に対してグループメンバー削除を行わない場合は、この項目をオン(true)にしてください

Google マッピング設定

Google は次のマッピング設定をすることができます。

- 属性マッピング

次でマッピング設定について説明します。

属性マッピング

次の 属性マッピング設定 を参考にしてください。

- Google では階層構造を持つ属性があります。

- 例えば、name 内の givenName に対して属性値をマッピングする場合は、「name.givenName」に対してマッピングをする必要があります。

- また、Google では階層構造に加えて、配列を持つ属性があります。

- 例えば、emails 内の 最初の配列要素における、address に対して属性値をマッピングする場合は、「emails.0.address」に対してマッピングをする必要があります。

- 配列の要素番号は、0, 1, 2, … の形で 0 から始める番号で指定する必要があります。

また、以下の属性は Google 外部連携モジュール独自のマッピングになるため、合わせてご参照ください。

ユーザ属性

primaryEmail 属性

本属性については、連携されてきた primaryID の値を使用し、${primaryID}@${ドメイン} の値が自動でセットされるので、マッピング設定は必要ありません。

hashFunction 属性

本属性のマッピング設定をする場合は、以下のいずれかの値が連携されるよう設定してください。

- crypt

- SHA-1

- MD5

suspended 属性

ユーザの有効化/無効化を制御するための属性となります。この属性に対して、true/false が設定されるようマッピングを行うことで、ユーザの有効化/無効化のステータスを制御することができます。

ここで、有効化の場合は false、無効化の場合は true が割り当てられる必要があることにご注意ください。必要に応じて、マッピング設定の 事前定義済みのビルトイン関数 の invertBooleanValue をご使用ください。

グループ属性

email 属性

本属性については、連携されてきた primaryID の値を使用し、${primaryID}@${ドメイン} の値が自動でセットされるので、マッピング設定は必要ありません。

前処理・後処理スクリプト設定

UCIDM では、外部連携処理の前後で任意のシェルスクリプトを実行することができます。

次の 外部連携の前処理/後処理で実行するスクリプトの配置 を参考に、スクリプトファイルを配置後、外部連携の前処理/後処理で実行するスクリプトの設定 を参考に、実行したいスクリプトファイルを指定してください。

Google Workspace 外部連携モジュールの留意事項

- 更新操作直後に Google 管理コンソールにてユーザー/グループを閲覧すると更新前の状態が表示される場合があります

Windows AD 外部連携モジュール

UCIDM は Windows AD に対して ID 連携できます。

Windows AD 外部連携モジュールはコンテナとして稼働させます。次のように compose.yml に設定します。

consumer-ad:

depends_on:

rabbitmq:

condition: service_healthy

container_name: consumer-ad

image: docker.io/osstech/ucidm-consumer:latest

logging: *default-logging

ports:

- 7099:7099

volumes:

- type: bind

source: ./server-data

target: /ucidm

bind:

create_host_path: false

entrypoint:

- ./bin/app-main

- -jsonl

environment:

TZ: "${TZ}"

DESTINATION_ID: "ad-001"

MONGO_USER: "${MONGO_USER}"

MONGO_PASSWORD: "${MONGO_PASSWORD}"

MONGO_HOSTS: "${MONGO_HOSTS}"

MONGO_REPLICA_SET: "${MONGO_REPLICA_SET}"

RABBITMQ_USER: "${RABBITMQ_USER}"

RABBITMQ_PASSWORD: "${RABBITMQ_PASSWORD}"

RABBITMQ_HOST: "${RABBITMQ_HOST}"

LDAP_URL: "${AD_URL}"

LDAP_BIND_DN: "${AD_BIND_DN}"

LDAP_BIND_PASSWORD: "${AD_BIND_PASSWORD}"

restart: "always"

ここで参照する環境変数は .env に設定します。

起動時のオプション設定

entrypoint では次の設定ができます。

-verbose: デバッグログを出力-jsonl: JSON 形式でログを出力

環境変数の設定

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| TZ | 任意 | – | タイムゾーン情報 |

| DESTINATION_ID | 任意 | – | 外部連携先 ID 管理画面で作成した外部連携先 ID を指定 |

| MONGO_USER | 任意 | – | 接続する MongoDB のユーザ名 |

| MONGO_PASSWORD | 任意 | – | 接続する MongoDB のパスワード |

| MONGO_HOSTS | 任意 | – | 接続する MongoDB のホスト |

| MONGO_REPLICA_SET | 任意 | – | 接続する MongoDB のレプリカセットの名前 |

| RABBITMQ_USER | 任意 | – | 接続する RabbitMQ のユーザ名 |

| RABBITMQ_PASSWORD | 任意 | – | 接続する RabbitMQ のパスワード |

| RABBITMQ_HOST | 任意 | – | 接続する RabbitMQ のホスト |

| LDAP_URL | 任意 | – | 接続する AD の URL (例: ldaps:// |

| LDAP_BIND_DN | 任意 | – | AD の Bind DN |

| LDAP_BIND_PASSWORD | 任意 | – | AD の Bind DN のパスワード |

| ENABLE_SCRIPT_PASSWORD | true または false | false | ユーザーパスワード更新時に 外部連携の前処理/後処理スクリプトに パスワードの値を連携するかどうか |

AD 動作設定

管理画面にて AD の動作設定をすることができます。

設定項目と内容は次になります。

- TLS の検証をスキップ

- TLS の検証をスキップするかを指定します

- 有効無効設定情報を使用する

- ユーザープロファイルのステータス設定画面で指定した有効無効設定の情報を利用して、ユーザーのステータスの値を取得する場合は は on にします

- ステータス用属性名

- 有効無効設定情報を使用しない場合にこちらの設定が使われます

- マッピング後の属性について、AD のユーザーステータスして反映させたい属性を指定します

- 本属性には true/false の真偽値が連携されてくる必要があります(有効化の場合は true、無効化の場合は false が割り当てられる必要があります)

- ステータス用属性に指定した属性については、AD のユーザ送信データにそのまま含まれるということはありません

- 値が未設定の場合は、連携先 AD へのステータス情報の反映は行われません

- ドライランモード

- 接続の取得やエントリの検索は行いますが、実際にエントリの追加/変更/削除は行わないモードとなります

- 主にテスト時の動作確認等に使うことを想定しています

- ドメイン

- AD のドメイン名を指定します(例:destad.com)

- 主に userPrincipalName の値の自動生成に使われます

- ベース DN

- AD のベース DN を指定します

- 主に sAMAccountName をキーにしてユーザ/グループ検索を行う際の検索基点として使われます

- プライマリグループ用属性名

- ユーザのリクエストにおいて、primaryGroupID に設定したいグループの sAMAccountName の値を入れる属性を指定します

- プライマリグループ用属性に指定した属性については、AD のユーザ送信データにそのまま含まれるということはありません

- ユーザー追加/更新を行わない

- AD に対してユーザー追加/更新を行わない場合は、この項目をオン(true)にしてください

- ユーザー削除を行わない

- AD に対してユーザー削除を行わない場合は、この項目をオン(true)にしてください

- ユーザーパスワード更新を行わない

- AD に対してユーザーパスワード更新を行わない場合は、この項目をオン(true)にしてください

- グループ追加/更新を行わない

- AD に対してグループ追加/更新を行わない場合は、この項目をオン(true)にしてください

- グループ削除を行わない

- AD に対してグループ削除を行わない場合は、この項目をオン(true)にしてください

- グループメンバー追加を行わない

- AD に対してグループメンバー追加を行わない場合は、この項目をオン(true)にしてください

- グループメンバー削除を行わない

- AD に対してグループメンバー削除を行わない場合は、この項目をオン(true)にしてください

AD マッピング設定

AD は次のマッピング設定をすることができます。

- DN マッピング

- ObjectClass マッピング

- 属性マッピング

それぞれのマッピング設定について説明します。

DN マッピング

UCIDM で保持するエントリは DN がキーとなり連携されてきます。

この DN の値を、AD の DN の値にマッピングする設定をすることができます。

- DN の変換元部分

- 変換前の DN にて、変換したい箇所を指定します

- DN の変換先部分

- 上記変換したい箇所に、変換したい値を指定します

- DN 変換先の RDN 属性名

- 変換後の DN において、最初の要素の属性名を指定します(CN を指定してください)

例えば、uid=test01,dc=srcldap,dc=com を cn=test01,dc=example,dc=com にマッピングしたい場合は、次のように指定します。

- DN の変換元部分

- dc=srcldap,dc=com

- DN の変換先部分

- dc=example,dc=com

- DN 変換先の RDN 属性名

- cn

ObjectClass マッピング

連携元からくる ObjectClass のデータを、連携先の AD に連携するための ObjectClass にマッピングする設定をすることができます。

- 連携先に追加で連携する ObjectClass

- 連携先 AD に追加で連携する ObjectClass を指定します

- 複数値を指定することができます

- 連携先に連携しない ObjectClass

- 連携元からくる ObjectClass のデータにて、連携先 AD に連携しない ObjectClass を指定します

- 複数値を指定することができます

例えば、連携元から、["top", "inetOrgPerson", "organizationalPerson", "posixAccount"] のデータが来た際に、連携先に送信する ObjectClass として、["top", "person", "organizationalPerson", "user"] を指定したい場合は、次のように設定します。

- 連携先に追加で連携する ObjectClass

- person

- user

- 連携先に連携しない ObjectClass

- inetOrgPerson

- posixAccount

属性マッピング

次の 属性マッピング設定 を参考にしてください。

ユーザステータスの有効化/無効化の制御をしたい場合は、ステータス用の属性のマッピングも指定してください。

また、以下の属性は Windows AD 外部連携モジュール独自のマッピングになるため、合わせてご参照ください。

ユーザー・グループ共通の属性

cn 属性

本属性については、連携されてきた DN (例:cn=test1,ou=people,dc=example,dc=com)の RDN (例:test1)の値が自動でセットされるので、マッピング設定は必要ありません。

sAMAccountName 属性

本属性については、連携されてきた primaryID の値が自動でセットされるので、マッピング設定は必要ありません。

この属性の値は 20 文字以下としなければいけない制限がございます。

- https://learn.microsoft.com/ja-jp/windows/win32/adschema/a-samaccountname

ユーザー属性

accountExpires 属性

accountExpires 属性は AD ユーザーのアカウント有効期限をセットするために利用されます。 この属性に値をセットする際は、以下のいずれかの形式で値をセットしてください。

- RFC 3339 の形式(2023-08-28T00:00:00+00:00)

- タイムゾーンを自由に指定するにはこの形式にて値をセットしてください

- “2023-08-28 10:00:00” の形式

- 本形式で値がセットされると、例として上記値であれば、UTC の “2023-08-28 10:00:00” として有効期限が設定されます

- “2023-08-28” の形式

- 本形式で値がセットされると、例として上記値であれば、UTC の “2023-08-28 00:00:00” として有効期限が設定されます

- “NEVER_EXPIRES” の形式

- “NEVER_EXPIRES” という文字列をセットすることで、アカウントの有効期限を無期限に設定できます

前処理・後処理スクリプト設定

UCIDM では、外部連携処理の前後で任意のシェルスクリプトを実行することができます。

次の 外部連携の前処理/後処理で実行するスクリプトの配置 を参考に、スクリプトファイルを配置後、外部連携の前処理/後処理で実行するスクリプトの設定 を参考に、実行したいスクリプトファイルを指定してください。

AD 外部連携モジュールの留意事項

ユーザーステータスの変更

UCIDM では、上記「ステータス用属性名」の属性に連携されてきた値(true/false)をみて、AD のユーザーステータスの変更します。

ユーザーの primaryGroupID の変更

UCIDM では、上記「プライマリグループ用属性名」の属性に連携されてきた値(グループの sAMAccountName)をみて、AD のユーザーの primaryGrouoID の値をセットします。 プライマリグループに設定したいグループのメンバーに、そのユーザーが所属していない場合には、エラーになります。(グループに対象のユーザーをメンバーとして追加後、再度 primaryGroupID の連携を行う必要がございます。)

SCIM 外部連携モジュール

UCIDM は SCIM 対応のサービスに対して ID 連携できます。

現状は以下のサービスに対して動作を確認できています。

- Salesforce

また、SCIM 対応サービスとの認証・認可においては以下に対応しています。

- OAuth 2.0

SCIM 外部連携モジュールはコンテナとして稼働させます。次のように compose.yml に設定します。

consumer-scim:

depends_on:

rabbitmq:

condition: service_healthy

container_name: consumer-scim

image: docker.io/osstech/ucidm-consumer:latest

logging: *default-logging

ports:

- 7099:7099

volumes:

- type: bind

source: ./server-data

target: /ucidm

bind:

create_host_path: false

entrypoint:

- ./bin/app-main

- -verbose

- -jsonl

environment:

TZ: "${TZ}"

DESTINATION_ID: "scim-001"

MONGO_USER: "${MONGO_USER}"

MONGO_PASSWORD: "${MONGO_PASSWORD}"

MONGO_HOSTS: "${MONGO_HOSTS}"

MONGO_REPLICA_SET: "${MONGO_REPLICA_SET}"

RABBITMQ_USER: "${RABBITMQ_USER}"

RABBITMQ_PASSWORD: "${RABBITMQ_PASSWORD}"

RABBITMQ_HOST: "${RABBITMQ_HOST}"

SCIM_AUTH_TYPE: "client_credentials"

SCIM_OAUTH2_CLIENT_ID: "${SCIM_OAUTH2_CLIENT_ID}"

SCIM_OAUTH2_CLIENT_SECRET: "${SCIM_OAUTH2_CLIENT_SECRET}"

restart: "always"

ここで参照する環境変数は .env に設定します。

起動時のオプション設定

entrypoint では次の設定ができます。

-verbose: デバッグログを出力-jsonl: JSON 形式でログを出力

環境変数の設定

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| TZ | 任意 | – | タイムゾーン情報 |

| DESTINATION_ID | 任意 | – | 外部連携先 ID 管理画面で作成した外部連携先 ID を指定 |

| MONGO_USER | 任意 | – | 接続する MongoDB のユーザ名 |

| MONGO_PASSWORD | 任意 | – | 接続する MongoDB のパスワード |

| MONGO_HOSTS | 任意 | – | 接続する MongoDB のホスト |

| MONGO_REPLICA_SET | 任意 | – | 接続する MongoDB のレプリカセットの名前 |

| RABBITMQ_USER | 任意 | – | 接続する RabbitMQ のユーザ名 |

| RABBITMQ_PASSWORD | 任意 | – | 接続する RabbitMQ のパスワード |

| RABBITMQ_HOST | 任意 | – | 接続する RabbitMQ のホスト |

| SCIM_AUTH_TYPE | 任意 | – | OAuth2 の認証・認可の方式を指定します。 指定できる値は以下になります。 - client_credentials (クライアントクレデンシャルズフロー)- access_token (アクセストークン直接指定) |

| SCIM_ACCESS_TOKEN | 任意 | – | SCIM API にアクセスする際に利用するアクセストークンを指定します。SCIM_AUTH_TYPE が access_token の場合、この値は必須です。 |

| SCIM_OAUTH2_CLIENT_ID | 任意 | – | SCIM 対応サービスとの認証・認可で使用する OAuth2 クライアント IDSCIM_AUTH_TYPE が client_credentials の場合、この値は必須です。 |

| SCIM_OAUTH2_CLIENT_SECRET | 任意 | – | SCIM 対応サービスとの認証・認可で使用する OAuth2 クライアントシークレットSCIM_AUTH_TYPE が client_credentials の場合、この値は必須です。 |

| SCIMServiceType | 任意 | – | 外部連携先のサービスを指定します |

| ENABLE_SCRIPT_PASSWORD | true または false | false | ユーザーパスワード更新時に外部連携の 前処理/後処理スクリプトにパスワードの値を連携するかどうか |

SCIM 動作設定

管理画面にて SCIM の動作設定をすることができます。

設定項目と内容は次になります。

- OAuth2 トークンエンドポイント URL

- OAuth2 トークンエンドポイントの URL を指定します。

- OAuth2 スコープ

- OAuth2 のスコープの値を指定したい場合には、ここで設定を行います。

- SCIM スキーマ URL

- SCIM 対応サービスの Schema の URL を指定します。

- SCIM ユーザスキーマ

- SCIM のユーザのスキーマを指定します(例:urn:ietf:params:scim:schemas:core:2.0:User)。複数指定可能です。

- SCIM グループスキーマ

- SCIM のグループのスキーマを指定します(例:urn:ietf:params:scim:schemas:core:2.0:Group)。複数指定可能です。

- SCIM Users URL

- SCIM 対応サービスの Users の URL を指定します。

- SCIM Groups URL

- SCIM 対応サービスの Groups の URL を指定します。

- userName 属性の前につける固定値

- 本 SCIM 外部連携モジュールにおいては、LDAP/AD から連携されてきた DN の RDN の値が userName として使われます。

- userName の値を SCIM 対応サービスに送信するにあたり、RDN の値よりも前に付加したい文字列があれば指定します。

- userName 属性の後につける固定値

- 本 SCIM 外部連携モジュールにおいては、LDAP/AD から連携されてきた DN の RDN の値が userName として使われます。

- userName の値を SCIM 対応サービスに送信するにあたり、RDN の値よりも後に付加したい文字列があれば指定します。

- 連携先サービス

- 外部連携先のサービスを指定します。指定できる値は以下になります。

- Salesforce

- Others

- 外部連携先のサービスを指定します。指定できる値は以下になります。

- ドライランモード

- 接続の取得やエントリの検索は行いますが、実際にエントリの追加/変更/削除は行わないモードとなります。

- 主にテスト時の動作確認等に使うことを想定しています。

- ユーザー追加/更新を行わない

- SCIM 対応サービスに対してユーザー追加/更新を行わない場合は、この項目をオン(true)にしてください

- ユーザー削除を行わない

- SCIM 対応サービスに対してユーザー削除を行わない場合は、この項目をオン(true)にしてください

- ユーザーパスワード更新を行わない

- SCIM 対応サービスに対してユーザーパスワード更新を行わない場合は、この項目をオン(true)にしてください

- グループ追加/更新を行わない

- SCIM 対応サービスに対してグループ追加/更新を行わない場合は、この項目をオン(true)にしてください

- グループ削除を行わない

- SCIM 対応サービスに対してグループ削除を行わない場合は、この項目をオン(true)にしてください

- グループメンバー追加を行わない

- SCIM 対応サービスに対してグループメンバー追加を行わない場合は、この項目をオン(true)にしてください

- グループメンバー削除を行わない

- SCIM 対応サービスに対してグループメンバー削除を行わない場合は、この項目をオン(true)にしてください

SCIM マッピング設定

SCIM は次のマッピング設定をすることができます。

- 属性マッピング

それぞれのマッピング設定について説明します。

属性マッピング

次の 属性マッピング設定 を参考にしてください。

また、以下の属性は SCIM 外部連携モジュール独自のマッピングになるため、合わせてご参照ください。

- SCIM では階層構造を持つ属性があります。

- 例えば、name 内の givenName に対して属性値をマッピングする場合は、「name.givenName」に対してマッピングをする必要があります。

- また、SCIM では階層構造に加えて、配列を持つ属性があります。

- 例えば、emails 内の 最初の配列要素における、value に対して属性値をマッピングする場合は、「emails.0.value」に対してマッピングをする必要があります。

- 配列の要素番号は、0, 1, 2, … の形で 0 から始める番号で指定する必要があります。

ユーザ属性

userName 属性

本 SCIM 外部連携モジュールにおいては、primaryID の値が userName として使われます。

primaryID の値の前や後に何か文字列を付加して userName の属性値としたい場合は、前述の「userName 属性の前につける固定値」や「userName 属性の後につける固定値」の設定をしてください。

active 属性

ユーザの有効化/無効化を制御するために主に使われる属性となります。(詳しくは SCIM 各連携先の公式マニュアル等をご参照ください。)

SCIM 連携先がこの属性を有効化/無効化のフラグとして使っている場合には、本属性に対して true/false が設定されるようマッピングを行うことで、ユーザの有効化/無効化 のステータスを制御することができます。

グループ属性

displayName 属性

本 SCIM 外部連携モジュールにおいては、primaryID の値が displayName として使われます。

前処理・後処理スクリプト設定

UCIDM では、外部連携処理の前後で任意のシェルスクリプトを実行することができます。

次の 外部連携の前処理/後処理で実行するスクリプトの配置 を参考に、スクリプトファイルを配置後、外部連携の前処理/後処理で実行するスクリプトの設定 を参考に、実行したいスクリプトファイルを指定してください。

SCIM 外部連携モジュールの留意事項

Salesforce に対してユーザーパスワード更新を行っても、その値は反映されません

外部連携の前処理/後処理で実行するスクリプトの配置

各外部連携処理の前後で任意のシェルスクリプトを実行することができます。

シェルスクリプトには、第一引数に以下の情報が渡されます。

{

"DN":"uid=ucidmldaptest1,ou=users,dc=srcldap,dc=com",

"Attributes":{

"cn":["UCIDMTest1"],

"givenname":["Taro"],

"mail":["ucidmtest1@example.com"],

...

},

"Password": "password",

"Member": {

"primaryID": "ucidm-5-csvtestuser101",

"entry": {

"dn": "uid=csvtestuser101,ou=users,dc=srcldap2,dc=example,dc=com",

"attributes": {

"cn": ["test101-cn"],

"description": ["test101-desc"],

"givenname": ["test101-given"],

...

},

},

},

"EntryDiff":[

{

"sourceNames":["sn"],

"destinationName":"surname",

"sourceValue":["test1sn"],

"previousValue":["test1"],

"currentValue":["test1"]

},

...

]

}

- DN : UCIDM に連携されてきたエントリの DN 情報

- Attributes : UCIDM に連携されてきたエントリの属性名と属性値の情報

- Password : ユーザーパスワード更新時に、ENABLE_SCRIPT_PASSWORD の環境変数が true に設定されている場合のみシェルスクリプトにて取得可能で、更新されたパスワードの情報が入っている

- Member : グループメンバー追加/削除時にのみシェルスクリプトのみで取得可能で、グループのメンバーエントリの情報が入っている

- EntryDiff: 外部連携処理の後に呼ばれるシェルスクリプトのみで取得可能で、連携における差分の情報が入っている

シェルスクリプトにおける終了コード 0 以外はエラーとして UCIDM で処理されます。

シェルスクリプトは、各処理種別ごとに、以下のディレクトリ上に格納する必要があります。また、スクリプトファイルには実行権限をつける必要があります。

- ユーザ追加

- /var/opt/osstech/lib/ucidm/server-data/destination/

{DESTINATION_ID}/scripts/UserAdded/

- /var/opt/osstech/lib/ucidm/server-data/destination/

- ユーザ更新

- /var/opt/osstech/lib/ucidm/server-data/destination/

{DESTINATION_ID}/scripts/UserModified/

- /var/opt/osstech/lib/ucidm/server-data/destination/

- ユーザ削除

- /var/opt/osstech/lib/ucidm/server-data/destination/

{DESTINATION_ID}/scripts/UserDeleted/

- /var/opt/osstech/lib/ucidm/server-data/destination/

- ユーザパスワード更新

- /var/opt/osstech/lib/ucidm/server-data/destination/

{DESTINATION_ID}/scripts/UserPasswordModified/

- /var/opt/osstech/lib/ucidm/server-data/destination/

- グループ追加

- /var/opt/osstech/lib/ucidm/server-data/destination/

{DESTINATION_ID}/scripts/GroupAdded/

- /var/opt/osstech/lib/ucidm/server-data/destination/

- グループ更新

- /var/opt/osstech/lib/ucidm/server-data/destination/

{DESTINATION_ID}/scripts/GroupModified/

- /var/opt/osstech/lib/ucidm/server-data/destination/

- グループ削除

- /var/opt/osstech/lib/ucidm/server-data/destination/

{DESTINATION_ID}/scripts/GroupDeleted/

- /var/opt/osstech/lib/ucidm/server-data/destination/

- グループメンバー追加

- /var/opt/osstech/lib/ucidm/server-data/destination/

{DESTINATION_ID}/scripts/GroupMemberAdded/

- /var/opt/osstech/lib/ucidm/server-data/destination/

- グループメンバー削除

- /var/opt/osstech/lib/ucidm/server-data/destination/

{DESTINATION_ID}/scripts/GroupMemberDeleted/

- /var/opt/osstech/lib/ucidm/server-data/destination/

上記ディレクトリ上にシェルスクリプトを配置することで、外部連携設定画面にて、シェルスクリプトの指定が可能になります。

外部連携設定画面での設定については、以下のページをご参照ください。

更新差分の確認

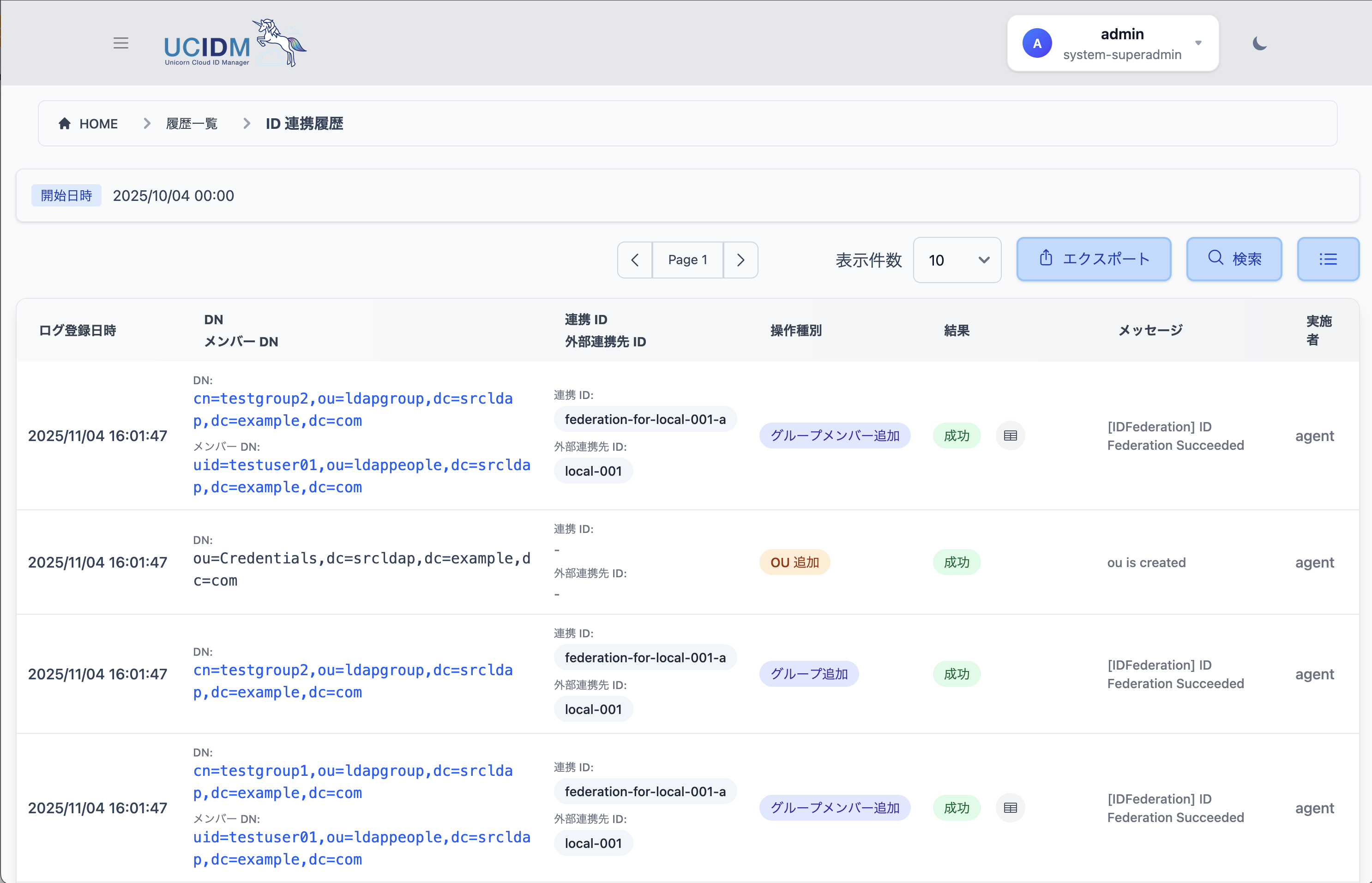

本機能は実験的な機能であるため、必ず 既知の制約事項・不具合 をご確認の上、参考情報として扱うようにしてください。属性によって差分情報を取得できないもの、差分情報のフォーマット上の問題で差分として検出されてしまうもの、複雑なオブジェクトを扱うときに意図しない値の差分を取得してしまう場合があります。

履歴一覧画面の履歴から更新差分の画面へ遷移できます。外部サービスへ ID 連携したとき、更新前後の値において差分が検出された場合、その連携先の属性に対してそれぞれの値を確認できます。

ドライランモードを有効にして、実際に ID 連携を行う前にどの属性の値が更新されるのか、現時点で内部ディレクトリサービスと外部サービスで適切な同期を取れているかといった点を確認することもできます。

次に本機能の概要をまとめます。

- ID 連携に失敗したときは差分情報を作成しません

- 検証用途で差分比較したいときはドライランモードを有効にしてください

- ID 連携に成功しても、差分がまったくないときは差分情報を作成しません

- パスワードや機密情報に相当する値の差分情報は作成しません

- 基本的にはエントリーの追加・更新の ID 連携に対して差分情報が作成されます

- 削除に対しても差分情報が作成されることもありますが、実運用においては削除データなのでとくに意味はありません

- パスワード追加・更新は基本的に差分を生成しないはずですが、外部サービスによっては通常の更新リクエストとして扱う処理の都合上、他の属性で差分があった場合にその値を更新した差分として表示される可能性があります

- 差分情報は外部連携の後処理スクリプトへも連携されます

既知の制約事項・不具合

本機能は実験的な機能であるため、いくつか制約事項や正常に差分を取得できない属性があります。ここに記載されていないことで意図しない振る舞いがあれば、弊社までご連絡いただけると助かります。

意図した差分情報が検出されなかったり、不要な差分情報を検出されているいったことが起こったとしても、ID 連携の処理に影響を与えることはありません。

すべての連携先サービス共通

- boolean 値をとる属性において文字列比較の都合により、例えば

TRUEとtrueを差分とみなしてしまう場合があります

連携元の値: TRUE

連携先の更新前の値: true

連携先の更新後の値: TRUE

- 日時のタイムゾーンの違いを差分とみなしてしまう場合があります

連携元の値: 2023-10-28T23:59:59+09:00

連携先の更新前の値: 2023-10-28T14:59:59Z

連携先の更新後の値: 2023-10-28T23:59:59+09:00

OpenLDAP/Windows AD

-

グループのメンバー情報に関する次の属性の差分情報は取得できません

- memberUid

- member

- uniqueMember

- memberOf

- members

-

ステータス用属性として設定した属性の差分情報は取得できません

Microsoft Entra ID

-

グループのメンバー情報に関する次の属性の差分情報は取得できません

- members

-

userPrincipalName

- マッピング設定で管理していないため、差分情報を取得できません

-

passwordPolicies 属性の値

- 文字列として複数の値を連携するため、設定した値によってスペース有無の違いにより、差分とみなされる場合があります

連携元の値: DisablePasswordExpiration,DisableStrongPassword

連携先の更新前の値: DisablePasswordExpiration, DisableStrongPassword

連携先の更新後の値: DisablePasswordExpiration,DisableStrongPassword

- passwordProfile オブジェクトのメンバー属性の値

- たとえば forceChangePasswordNextSignIn などになります

- ユーザーによって正常に差分情報を取得できない場合があります

- 権限設定のせいか、取得できる場合とできない場合があります

Google Workspace

-

グループのメンバー情報に関する次の属性の差分情報は取得できません

- members

-

primaryEmail

- マッピング設定で管理していないため、差分情報を取得できません

-

hashFunction

- リクエスト時のみに使う値であるため、差分情報はありません

-

emails

- 内部的にはオブジェクトで複数の属性を管理しているため、マッピング設定していない値をデフォルト値と比較して複数の属性の差分情報を取得する場合があります

- address

- customType

- primary

- type

- 内部的にはオブジェクトで複数の属性を管理しているため、マッピング設定していない値をデフォルト値と比較して複数の属性の差分情報を取得する場合があります

SCIM

-

グループのメンバー情報に関する次の属性の差分情報は取得できません

- members

-

実際に連携する外部サービスの振る舞いによって意図しない差分が表示される場合があります

- 問題がある場合は、実際に連携されている外部サービスとその属性を弊社までご連絡いただけると助かります

Agent モジュール

UCIDM は社内で管理している内部ディレクトリサービス (OpenLDAP や Active Directory といったサービス) やクラウドサービス (Microsoft Entra ID など) から ID 情報を取得するための Agent モジュールを使います。お客様の環境にあわせて Agent モジュールを設定します。

agent アカウント

Agent モジュール (PassSync Agent モジュール) が UCIDM API サーバーにアクセスするために アカウント認証 を使います。

Agent モジュール (PassSync Agent モジュール) に必要なアクセス権限を設定した system-agent ロール をもつ agent アカウントが用意されています。インストール直後はパスワードが未設定であるため、利用できません。後ほど ID 連携管理画面でパスワード設定しますが、そのときに設定する agent アカウントのパスワードをあらかじめ設定しておきます。

初期状態では .env (ucidm.env) ファイルに次のように設定されています。

API_ACCOUNT_AUTH_USER="agent"

API_ACCOUNT_AUTH_PASSWORD="TO_BE_UPDATED"

環境変数 API_ACCOUNT_AUTH_PASSWORD に任意の値を設定してください。

OpenLDAP 向け Agent

UCIDM は社内で管理している OpenLDAP サーバーから ID 情報を取得して UCIDM API に連携します。

OpenLDAP 向け Agent はコンテナとして稼働させます。次のように compose.yml に設定します。

agent-ldap:

depends_on:

- api

container_name: agent-ldap

image: docker.io/osstech/ucidm-agent:latest

logging: *default-logging

volumes:

- type: bind

source: ./agent-data/openldap

target: ${AGENT_PAGE_KEY_PATH}

bind:

create_host_path: true

#- type: bind

# source: ./certs/chainCA.crt

# target: ${SSL_CERT_FILE}

# read_only: true

# bind:

# create_host_path: false

entrypoint:

- ./bin/agent

- -verbose

- -jsonl

environment:

TZ: "${TZ}"

# SSL_CERT_FILE: "${SSL_CERT_FILE}"

PROTOCOL: "syncrepl"

PAGE_KEY_PATH: "${AGENT_PAGE_KEY_PATH}"

RELOAD_INTERVAL: "${AGENT_RELOAD_INTERVAL}"

API_HOST: "${API_HOST}"

API_PORT: "${API_PORT}"

API_ACCOUNT_AUTH_USER: "${API_ACCOUNT_AUTH_USER}"

API_ACCOUNT_AUTH_PASSWORD: "${API_ACCOUNT_AUTH_PASSWORD}"

restart: "always"

Agent の永続化ディレクトリ

永続化が必要なファイルなどは volumes/agent-data/openldap 配下に配置されます。

$ ls volumes/agent-data/openldap

ここで参照する環境変数は .env に設定します。

環境変数の設定

接続する OpenLDAP サーバーに関する設定は UCIDM API サーバーのシステム設定 で行います。

Agent モジュール

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| TZ | 任意 | – | タイムゾーン情報 |

| SSL_CERT_FILE | 任意 | – | LDAP サーバーとの接続において 信頼する CA 証明書を指定 |

| PROTOCOL | syncrepl | – | LDAP 通信のプロトコル |

| RELOAD_INTERVAL | 任意 | 1m | システム設定の更新を定期的に問い合わせる間隔 |

| PAGE_KEY_PATH | 任意 | – | 同期状況の保存先ディレクトリ |

- OpenLDAP サーバーから正常にエントリを取得して UCIDM API サーバーへの連携に失敗 (リトライしても失敗) したときは自動で復旧しません

- 別途ツールで運用対応する 必要があります

次の属性は対象外として連携されません。

- userPassword

API サーバー

接続する UCIDM API サーバーの設定をします。

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| API_SCHEME | https | http | UCIDM API サーバーのプロトコル |

| API_HOST | 任意 | localhost | UCIDM API サーバー名 |

| API_PORT | 任意 | 18080 | UCIDM API サーバーのポート番号 |

| API_ACCOUNT_AUTH_USER | 任意 | – | 接続する UCIDM API のアカウント認証ユーザー |

| API_ACCOUNT_AUTH_PASSWORD | 任意 | – | 接続する UCIDM API のアカウント認証パスワード |

UCIDM API サーバーへのリクエストに失敗 (ステータスコードが 500 以上を返す) したときのリトライの設定をします。

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| CLIENT_RETRY_WAIT_MIN | 任意 | 1s | 1回目のリトライの待ち時間 |

| CLIENT_RETRY_WAIT_MAX | 任意 | 30s | リトライの最大の待ち時間 |

| CLIENT_RETRY_MAX | 任意 | 4 | リトライの最大回数 |

Active Directory 向け Agent

UCIDM は社内で管理している Active Directory サーバーから ID 情報を取得して UCIDM API に連携します。

Active Directory 向け Agent はコンテナとして稼働させます。次のように compose.yml に設定します。

agent-ad:

depends_on:

- api

container_name: agent-ad

image: docker.io/osstech/ucidm-agent:latest

logging: *default-logging

volumes:

- type: bind

source: ./agent-data/ad

target: ${AGENT_PAGE_KEY_PATH}

bind:

create_host_path: true

#- type: bind

# source: ./certs/chainCA.crt

# target: ${SSL_CERT_FILE}

# read_only: true

# bind:

# create_host_path: false

entrypoint:

- ./bin/agent

- -verbose

- -jsonl

environment:

TZ: "${TZ}"

# SSL_CERT_FILE: "${SSL_CERT_FILE}"

PROTOCOL: "dirsync"

PAGE_KEY_PATH: "${AGENT_PAGE_KEY_PATH}"

RELOAD_INTERVAL: "${AGENT_RELOAD_INTERVAL}"

API_HOST: "${API_HOST}"

API_PORT: "${API_PORT}"

API_ACCOUNT_AUTH_USER: "${API_ACCOUNT_AUTH_USER}"

API_ACCOUNT_AUTH_PASSWORD: "${API_ACCOUNT_AUTH_PASSWORD}"

restart: "always"

Agent の永続化ディレクトリ

永続化が必要なファイルなどは volumes/agent-data/ad 配下に配置されます。

$ ls volumes/agent-data/ad

ここで参照する環境変数は .env に設定します。

環境変数の設定

Agent モジュール

接続する Active Directory サーバーに関する設定は UCIDM API サーバーのシステム設定 で行います。

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| TZ | 任意 | – | タイムゾーン情報 |

| SSL_CERT_FILE | 任意 | – | LDAP サーバーとの接続において 信頼する CA 証明書を指定 |

| PROTOCOL | dirsync | – | LDAP 通信のプロトコル |

| PAGE_KEY_PATH | 任意 | – | 同期状況の保存先ディレクトリ |

| RELOAD_INTERVAL | 任意 | 1m | システム設定の更新を定期的に問い合わせる間隔 |

- AD から正常にエントリを取得して UCIDM API サーバーへの連携に失敗 (リトライしても失敗) したときは自動で復旧しません

- 別途ツールで運用対応する 必要があります

次の属性は Windows サーバーでのみ必要なシステム関連の属性なので連携されません。

- lmPwdHistory

- ntPwdHistory

- supplementalCredentials

- nTSecurityDescriptor

- pwdLastSet

- parentGUID

- objectSid

- memberOf

- unicodePwd

- dBCSPwd

- codePage

- countryCode

- instanceType

- sAMAccountType

- objectCategory

- badPwdCount

- badPasswordTime

- dSCorePropagationData

1回の検索リクエストで取得できるエントリー数の設定

1回の検索リクエストで取得できるエントリー数はデフォルトで MaxPageSize=1000 に設定されています。あるグループに所属するメンバー数が1000件よりも多い場合、この設定値をメンバー数よりも大きい値に設定する必要があります。MaxPageSize の値は次のようにして設定を変更します。

c:\>ntdsutil

ntdsutil: ldap policies

ldap policy: connections

server connections: connect to server localhost

server connections: quit

ldap policy: show values

現在の設定を確認

ldap policy: set maxpagesize to 10000

ldap policy: commit changes

ldap policy: show values

変更した設定を確認

ldap policy: quit

ntdsutil: quit

詳細については Microsoft 社のドキュメントを参照してください。

API サーバー

接続する UCIDM API サーバーの設定をします。

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| API_SCHEME | https | http | UCIDM API サーバーのプロトコル |

| API_HOST | 任意 | localhost | UCIDM API サーバー名 |

| API_PORT | 任意 | 18080 | UCIDM API サーバーのポート番号 |

| API_ACCOUNT_AUTH_USER | 任意 | – | 接続する UCIDM API のアカウント認証ユーザー |

| API_ACCOUNT_AUTH_PASSWORD | 任意 | – | 接続する UCIDM API のアカウント認証パスワード |

UCIDM API サーバーへのリクエストに失敗 (ステータスコードが 500 以上を返す) したときのリトライの設定をします。

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| CLIENT_RETRY_WAIT_MIN | 任意 | 1s | 1回目のリトライの待ち時間 |

| CLIENT_RETRY_WAIT_MAX | 任意 | 30s | リトライの最大の待ち時間 |

| CLIENT_RETRY_MAX | 任意 | 4 | リトライの最大回数 |

Microsoft Entra ID 向け Agent

UCIDM はクラウドの Microsoft Entra ID から ID 情報を取得して UCIDM API に連携します。

Microsoft Entra ID 向け Agent はコンテナとして稼働させます。次のように compose.yml に設定します。

agent-meid:

depends_on:

- api

container_name: agent-meid

image: docker.io/osstech/ucidm-agent:latest

logging: *default-logging

volumes:

- type: bind

source: ./agent-data/meid

target: ${AGENT_PAGE_KEY_PATH}

bind:

create_host_path: true

entrypoint:

- ./bin/agent

- -verbose

- -jsonl

environment:

TZ: "${TZ}"

PROTOCOL: "msgraph"

PAGE_KEY_PATH: "${AGENT_PAGE_KEY_PATH}"

RELOAD_INTERVAL: "${AGENT_RELOAD_INTERVAL}"

API_HOST: "${API_HOST}"

API_PORT: "${API_PORT}"

API_ACCOUNT_AUTH_USER: "${API_ACCOUNT_AUTH_USER}"

API_ACCOUNT_AUTH_PASSWORD: "${API_ACCOUNT_AUTH_PASSWORD}"

restart: "always"

前提条件

Microsoft Graph の デルタクエリを使用して変更を追跡 します。Agent モジュールからこれらの機能を使うための Microsoft Graph アプリケーションを登録する必要があります。登録した Microsoft Graph アプリケーションに適切な API のアクセス許可を設定してください。

- アクセス許可の種類

- 「アプリケーションの許可」

- Microsoft Graph API の権限

- CrossTenantInformation.ReadBasic.All

- User.Read.All

- Group.Read.All

Microsoft Graph アプリケーションの登録については Microsoft ID プラットフォームにアプリケーションを登録する などのドキュメントを参照してください。

Agent の永続化ディレクトリ

永続化が必要なファイルなどは volumes/agent-data/meid 配下に配置されます。

$ ls volumes/agent-data/meid

ここで参照する環境変数は .env に設定します。

環境変数の設定

接続する Microsoft Entra ID サーバーに関する設定は UCIDM API サーバーのシステム設定 で行います。

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| TZ | 任意 | – | タイムゾーン情報 |

| PROTOCOL | msgraph | – | Microsoft Graph |

| PAGE_KEY_PATH | 任意 | – | 同期状況の保存先ディレクトリ |

| RELOAD_INTERVAL | 任意 | 1m | システム設定の更新を定期的に問い合わせる間隔 |

- Microsoft Entra ID から正常にエントリを取得して UCIDM API サーバーへの連携に失敗 (リトライしても失敗) したときは自動で復旧しません

- 別途ツールで運用対応する 必要があります

API サーバー

接続する UCIDM API サーバーの設定をします。

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| API_SCHEME | https | http | UCIDM API サーバーのプロトコル |

| API_HOST | 任意 | localhost | UCIDM API サーバー名 |

| API_PORT | 任意 | 18080 | UCIDM API サーバーのポート番号 |

| API_ACCOUNT_AUTH_USER | 任意 | – | 接続する UCIDM API のアカウント認証ユーザー |

| API_ACCOUNT_AUTH_PASSWORD | 任意 | – | 接続する UCIDM API のアカウント認証パスワード |

UCIDM API サーバーへのリクエストに失敗 (ステータスコードが 500 以上を返す) したときのリトライの設定をします。

| 環境変数 | 値 | 既定値 | 説明 |

|---|---|---|---|

| CLIENT_RETRY_WAIT_MIN | 任意 | 1s | 1回目のリトライの待ち時間 |

| CLIENT_RETRY_WAIT_MAX | 任意 | 30s | リトライの最大の待ち時間 |

| CLIENT_RETRY_MAX | 任意 | 4 | リトライの最大回数 |

Compose サービスの実行

UCIDM は Docker Compose を使い、複数のアプリケーションやミドルウェアのコンテナを起動して、それぞれのサービスが協調してシステムを構成しています。

これまで compose.yml と .env の設定を行ってきました。実際にコンテナイメージを取得してサービスを起動してみましょう。

- (初回起動時のみ) MongoDB と RabbitMQ の起動および初期設定

- Docker Compose の起動と終了

- コンテナのログ確認

- コンテナサービスとの疎通確認

- 初期設定をやり直したいとき

(初回起動時のみ) MongoDB と RabbitMQ の起動および初期設定

MongoDB と RabbitMQ の起動および初回セットアップに少し時間がかかるので次のように起動させます。初めてセットアップするときに実行すれば、2回目以降は行う必要はありません。

$ docker compose up -d mongo rabbitmq

起動して 1 〜 2 分 /var/log/osstech/ucidm/ucidm-mongo.log の MongoDB のコンテナログを監視して出力が停止したのを確認します。RabbitMQ の初回起動処理は通常 MongoDB よりも前に完了します。

Docker Compose の起動と終了

サービスを起動するときは up サブコマンドを実行します。

$ docker compose up -d

それぞれのサービスが正常に起動しているかどうかは ps サブコマンドで確認します。

$ docker compose ps

サービスを停止するときは stop サブコマンドを実行します。

$ docker compose stop

コンテナのログ確認

ログファイルは rsyslog で管理 しているため、docker logs (docker compose logs) コマンドで確認できません。

ログディレクトリは /var/log/osstech/ucidm になります。その配下のログファイルを参照してください。正常にサービスが起動しないときはログを確認してください。

$ ls -p /var/log/osstech/ucidm

old/ ucidm-admin-ui.log ucidm-agent-ldap.log ucidm-api.log

ucidm-consumer-local-001.log ucidm-mongo.log ucidm-passsync.log

ucidm-rabbitmq.log ucidm-ucidm-ui.log

コンテナサービスとの疎通確認

次のように疎通確認をします。

$ curl http://localhost:18080/status/version

{"ucidmVersion":"1.8.0","serverVersion":"fb42590","idFederationClientVersion":"871bd9f","mongoDBVersion":"8.0.3","rabbitMQVersion":"4.0.3"}

$ curl --head http://localhost:3030/sys/

HTTP/1.1 200 OK

$ curl --head http://localhost:5030/ui/

HTTP/1.1 200 OK

初期設定をやり直したいとき

Docker Compose で起動するサービスのいくつかは初回起動時に初期設定を行います。これらの設定は初回に実行されたときしか適用されません。

パスワードなどを誤ってしまったり、再設定したいときに 運用開始前 であればデータを削除することで初期設定をやり直すことができます。 運用開始後は ID 連携のデータが格納されているので絶対に削除しないでください。

たとえば MongoDB の初期設定をやり直すときは mongodb ディレクトリを削除して作成し直します。

$ docker compose down

$ rootlesskit rm -rf mongodb/*

compose.yml で volumes に設定されているデータを削除すると、再度 .env から初期設定を行います。

$ docker compose up -V mongo

Ctrl+C を入力して停止

$ docker compose up -d

Reverse Proxy

UCIDM API や管理画面にアクセスするときに HTTPS で通信するためのリバースプロキシを設定します。プロキシサーバーには Apache を使います。

あらかじめ、お客様のドメイン向けの SSL/TLS サーバー証明書をご用意ください。

インストール

# dnf install -y httpd mod_ssl

SELinux の設定

SELinux が有効な場合はリバースプロキシの振る舞いを許可する必要があります。

SELinux が有効かどうかは次のコマンドで調べられます。

# getenforce

Enforcing # SELinux 有効

httpd_can_network_connect を有効にします。

# setsebool -P httpd_can_network_connect on

# getsebool httpd_can_network_connect

httpd_can_network_connect --> on

SELinux を有効にした状態で通信できないときは /var/log/audit/audit.log にログがでていないかをチェックしてください。

SELinux で許可されているポート番号一覧を調べる

特定のポート番号で通信できないときは許可されているポート番号を試してみてください。

# dnf install -y policycoreutils-python-utils

# semanage port -l | grep http

apache の設定

# cd /etc/httpd

# cp -a /opt/osstech/share/ucidm/httpd/* .

サンプルの httpd.conf を使ってお客様の環境にあわせた内容に更新します。

VirtualHost の設定

VirtualHost ディレクティブ でコンテナサービスのポート番号へプロキシする設定を行います。

- ID 連携管理画面やユーザープロファイル画面といった Web UI のプロキシ

- UCIDM API のプロキシ

また Location ディレクティブ 単位にアクセス制限の設定を行います。

Web UI のプロキシ

<VirtualHost *:443>

ServerName serverName.example.com

<Location "/ui/user">

ProxyPass http://localhost:5030/ui/user retry=10

ProxyPassReverse http://localhost:5030/ui/user

Require all granted

</Location>

<Location "/ui/admin">

ProxyPass http://localhost:5030/ui/admin retry=10

ProxyPassReverse http://localhost:5030/ui/admin

Require all granted

</Location>

<Location "/ui">

ProxyPass http://localhost:5030/ui retry=10

ProxyPassReverse http://localhost:5030/ui

Require all granted

</Location>

<Location "/sys">

ProxyPass http://localhost:3030/sys retry=10

ProxyPassReverse http://localhost:3030/sys

Require all granted

</Location>

RewriteEngine On

RewriteCond %{REQUEST_URI} !^/ui

RewriteRule ^/$ /ui [R=301,L]

</VirtualHost>

API サーバーのプロキシ

<VirtualHost *:8443>

ServerName serverName.example.com

<Location "/">

ProxyPass http://localhost:18080/ retry=10

ProxyPassReverse http://localhost:18080/

Require all granted

</Location>

</VirtualHost>

SSL/TLS サーバー証明書の設定

動作確認テストのために sample-ca.crt, sample-server.crt, sample.key という自己証明書を使った設定をしています。お客様でご用意いただいた SSL/TLS サーバー証明書を配置してください。

# ls certs/ private/

certs/:

sample-ca.crt sample-server.crt

private/:

sample.key

VirtualHost ディレクティブで次の設定を変更します。

SSLCertificateKeyFile /etc/httpd/private/sample.key

SSLCertificateFile /etc/httpd/certs/sample-server.crt

httpd.conf の設定内容が正しいかをチェックします。

# apachectl configtest

Syntax OK

httpd サービスを起動します。

# systemctl start httpd

OS の再起動時に httpd サービスを自動起動するように設定します。

# systemctl enable httpd

# systemctl is-enabled httpd

enabled

リバースプロキシの疎通確認

httpd の設定完了後、サービスを起動してローカルホストからの HTTPS の疎通確認を行います。

$ curl --head https://localhost/sys/

HTTP/1.1 200 OK

$ curl --head https://localhost/ui/

HTTP/1.1 200 OK

$ curl https://localhost:8443/status/version

{"serverVersion":"2730fd8","idFederationClientVersion":"ef562e7","mongoDBVersion":"8.0.3","rabbitMQVersion":"4.0.3"}

リモートホストからの疎通確認

Web ブラウザで https://${ホスト名}/sys/ へアクセスしてログイン画面が表示されることを確認します。

疎通できない場合はファイアウォールの設定などを確認してください。

# systemctl status firewalld

システム設定

事前に HTTPS で疎通確認 ができることを確認します。そして Web ブラウザから ID 連携管理画面 (https://${ホスト名}/sys/) に admin ユーザーでログインしてシステム設定を進めてください。

- ログイン後のパスワード変更

- agent アカウントのパスワード設定

- インストール後のシステム設定

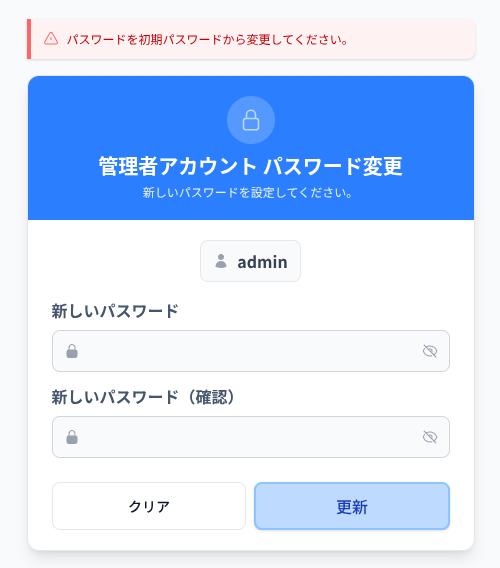

ログイン後のパスワード変更

admin ユーザーの初期パスワードでログインすると、パスワード変更を求められます。任意のパスワードに変更してください。

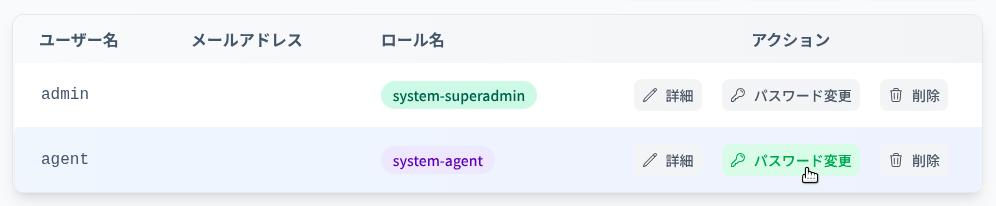

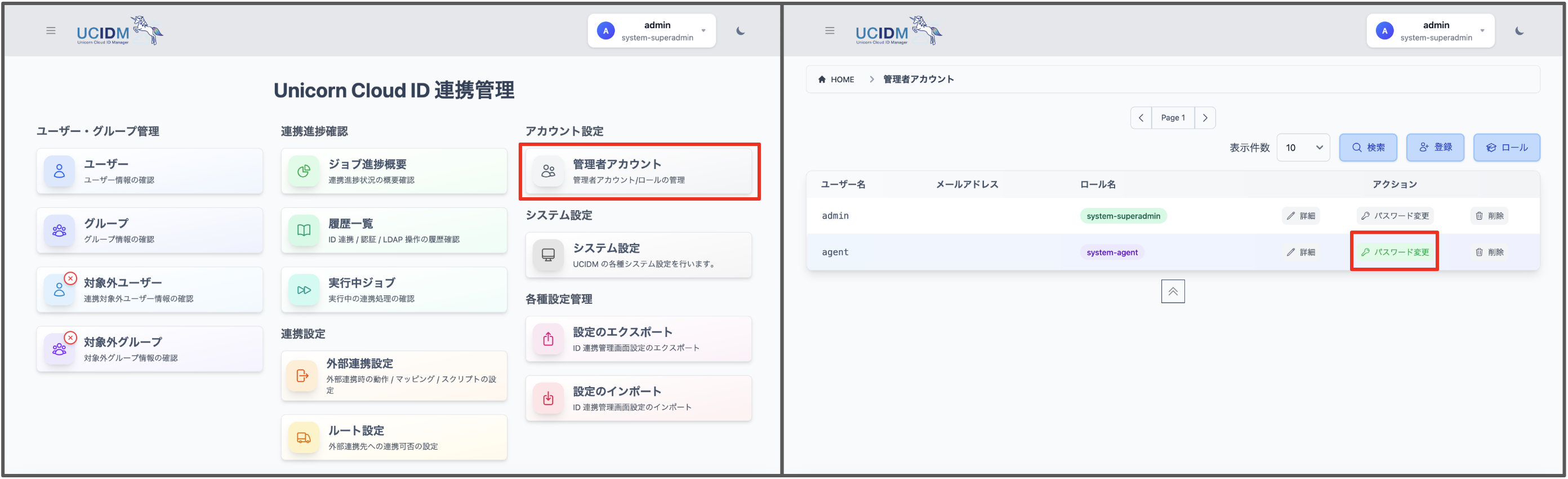

agent アカウントのパスワード設定

Agent モジュールで設定した agent アカウントのパスワード をアカウント一覧画面から agent アカウントに対して設定します。パスワード変更しない限り、Agent モジュールから UCIDM API サーバーにアクセスできません。

インストール後のシステム設定

システム設定を行うには system-superadmin ロールのアカウントでログインしてシステム設定を行います。admin ユーザーは初期状態で system-superadmin ロールが設定されています。

システム設定一覧画面に遷移すると、セクションごとの設定項目を確認できます。