システム設定

事前に HTTPS で疎通確認 ができることを確認します。そして Web ブラウザから ID 連携管理画面 (https://${ホスト名}/sys/) に admin ユーザーでログインしてシステム設定を進めてください。

- ログイン後のパスワード変更

- agent アカウントのパスワード設定

- インストール後のシステム設定

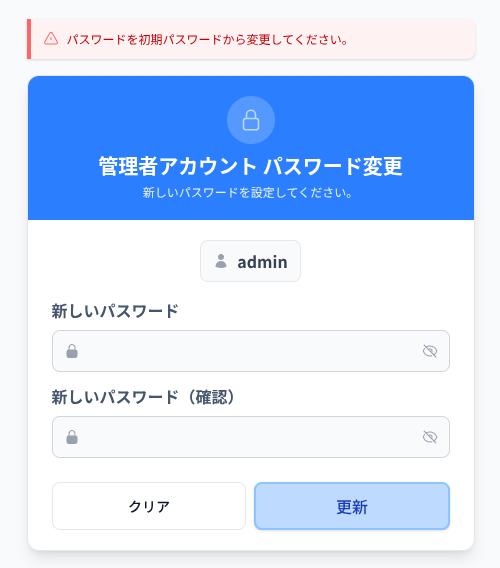

ログイン後のパスワード変更

admin ユーザーの初期パスワードでログインすると、パスワード変更を求められます。任意のパスワードに変更してください。

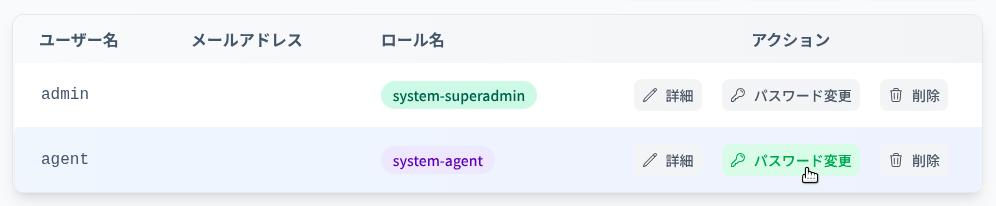

agent アカウントのパスワード設定

Agent モジュールで設定した agent アカウントのパスワード をアカウント一覧画面から agent アカウントに対して設定します。パスワード変更しない限り、Agent モジュールから UCIDM API サーバーにアクセスできません。

インストール後のシステム設定

システム設定を行うには system-superadmin ロールのアカウントでログインしてシステム設定を行います。admin ユーザーは初期状態で system-superadmin ロールが設定されています。

システム設定一覧画面に遷移すると、セクションごとの設定項目を確認できます。

セクションの設定によっては、設定内容を反映させるために UCIDM API サーバーの再起動が必要になります。またシステム設定一覧画面から再起動できます。通常、再起動は数秒から十数秒で完了します。

(共通) 特別な設定値のフォーマット

基準日からの期間を設定する

有効期間を設定する XXX_TIME という設定項目があります。次の記法で設定します。

- 5 秒に設定する場合 “5s” を設定する

- 5 分に設定する場合 “5m” を設定する

- 5 時間に設定する場合 “5h” を設定する

- 日数は時間に変換する。たとえば 5 日の場合 “120h” とする

auth (再起動が必要)

認証・認可に関する設定をします。デフォルト設定の状態で進めて必要に応じて後から設定しても構いません。

お客様の組織のセキュリティポリシーにあわせて設定してください。

idFederation

外部サービスへの ID 連携に関する設定をします。 外部連携前であれば、デフォルト設定の状態で進めて必要に応じて後から設定しても構いません。

clientHost

バージョン情報を取得するために外部連携モジュールのコンテナのアクセス先を指定します。

- 複数の外部連携モジュールのコンテナを利用していたとしても、どれか1つのコンテナに対するホスト名とポート番号を指定する

- バージョン情報は 1 時間キャッシュされる。外部連携モジュールのコンテナを更新したとき、最大 1 時間はバージョン情報が更新されない可能性がある

primaryID

UCIDM では、各ユーザー/グループを一意に識別するための ID として primaryID を使用します。

primaryID はデフォルトでは DN 文字列の RDN0 の値が割り当てられます。

例) cn=test1,ou=people,dc=example,dc=com という DN であれば test1 が primaryID になる

ここで primaryID は必ず一意となるように設定する必要があります。仮に DN 文字列の RDN0 の値のみだと競合してしまうような場合は userPrimaryIDTemplate と groupPrimaryIDTemplate のテンプレート文字列を使って一意になるような値を割り当ててください。

例) “%{cn}-%{uid}” と設定した場合、属性の cn=test1, uid=101 ならば test1-101 が primaryID になる

primaryID は、Microsoft Entra ID、Google Workspace、AD、SCIM の外部サービスへの連携において主要なキー情報として連携されます。仕様上の制約 もご確認ください。

loginLockout

連続して認証が失敗した回数が一定数を超えた場合に一定時間ログイン不可の状態にする機能の設定をします。デフォルト設定の状態で進めて必要に応じて後から設定しても構いません。

次の認証方法に対して同じ設定が適用されます。

- アカウント認証

- LDAP 認証

連携元データソースの接続設定

連携元となる内部ディレクトリサービスとの接続情報を設定します。

複数の内部ディレクトリサービスに対応していますが、連携元の設定は次のうちから1つしか有効にできません。

- metaActiveDirectory

- metaOpenLDAP

- metaMicrosoftEntraID

この設定は UCIDM API と Agent モジュール の両方で利用されます。設定を更新して UCIDM API サーバーを再起動したときに Agent モジュールもその変更を検知して反映します。

metaActiveDirectory (再起動が必要)

metaOpenLDAP の設定とほとんど同じですが、Active Directory サービスに特化した設定を追加できます。

hosts

指定された複数のホストに対して接続を試みます。接続に失敗した場合はリトライせず、次のホストへ接続を試みます。

bindDN

通常は接続するユーザーを DN で指定します。

Windows Server 2003 以降のドメイン コントローラーで Active Directory への匿名 LDAP 操作が無効になっている ため、Active Directory 向け Agent は anonymous bind をサポートしません。適切な bind ユーザーのアカウントをご用意ください。

userSearchBase/groupSearchBase

searchBase と同じ値を設定してください。

groupMemberAttribute

グループにおいて、メンバーの値が入る属性の属性名を設定します (例:memberUid) 。

- この設定をした属性の情報はグループのメンバーの情報としてグループとは別に UCIDM API に連携されます

ucidm-not-divide-memberの値を設定すると、メンバーの情報をグループから分離されず、そのままグループエントリとして連携されます- この設定をした際は userGroupLinkAttribute を設定しないようにしてください

userGroupLinkAttribute

ユーザーとグループにおいて、紐づけたい属性を設定できます (例:gidNumber) 。

- この設定をした場合、例えば gidNumber を設定した場合は、ユーザーの gidNumber と同じ gidNumber を持つグループのメンバーに該当ユーザーが割り当てられて UCIDM API に連携されます

- 設定値がない場合は、この属性によるユーザーとグループの紐づけは行われません

excludeLoggingAttributes

Active Directory サービスに対する登録・更新リクエストのログ出力を除外する属性を指定できます。unicodePwd は必ず除外されます。

metaOpenLDAP (再起動が必要)

metaActiveDirectory の設定とほとんど同じですが、OpenLDAP サービスに特化した設定を追加できます。

hosts

指定された複数のホストに対して接続を試みます。接続に失敗した場合はリトライせず、次のホストへ接続を試みます。

bindDN

通常は接続するユーザーを DN で指定します。Anonymous bind で接続するときは未設定または空文字を設定します。

groupMemberAttribute

グループにおいて、メンバーの値が入る属性の属性名を設定します (例:memberUid) 。

- この設定をした属性の情報はグループのメンバーの情報としてグループとは別に UCIDM API に連携されます

ucidm-not-divide-memberの値を設定すると、メンバーの情報をグループから分離されず、そのままグループエントリとして連携されます- この設定をした際は userGroupLinkAttribute を設定しないようにしてください

userGroupLinkAttribute

ユーザーとグループにおいて、紐づけたい属性を設定できます (例:gidNumber) 。

- この設定をした場合、例えば gidNumber を設定した場合は、ユーザーの gidNumber と同じ gidNumber を持つグループのメンバーに該当ユーザーが割り当てられて UCIDM API に連携されます

- 設定値がない場合は、この属性によるユーザーとグループの紐づけは行われません

excludeLoggingAttributes

OpenLDAP サービスに対する登録・更新リクエストのログ出力を除外する属性を指定できます。userPassword は必ず除外されます。

metaMicrosoftEntraID (再起動が必要)

scopes

Microsoft Graph アプリケーションにあらかじめ必要なアクセス権限を設定します。通常は https://graph.microsoft.com/.default を設定する。

userProperties

ユーザーにおいて指定したプロパティに対する変更のみが ID 連携されます。

groupProperties

グループにおいて指定したプロパティに対する変更のみが ID 連携されます。

passwordReset

パスワードリセットに関する設定をします。デフォルト設定の状態で進めて必要に応じて後から設定しても構いません。

requestMailTemplate

パスワードリセット向けメールのテンプレートを設定します。

アカウントのパスワードを忘れたときにメールを送信してパスワードリセットできます。メールのテンプレートファイルを使ってパスワードリセットメールをカスタマイズできます。

メールのテンプレートファイルでは、次のフィールドに対してテンプレート変数を使ってカスタマイズします。

| フィールド名 | 説明 |

|---|---|

| From | パスワードリセットメールの送信元メールアドレス |

| To | パスワードリセットメールの送信先メールアドレス |

| Reply-To | パスワードリセットメールの返信先メールアドレス |

| Subject | パスワードリセットメールの件名 |

次の変数をテンプレートファイルに記述することで、値が入ったメール送信が可能になります。

| テンプレート変数 | 説明 |

|---|---|

| {{.SenderMailAddress}} | mailSender に設定した値 |

| {{.UserName}} | パスワードリセットを行うユーザー名 |

| {{.UserMailAddress}} | パスワードリセットメールの送信先メールアドレス |

| {{.TemporaryToken}} | パスワードリセットで使用する一時トークン |

一時トークンを送付するメールテンプレート

テンプレートのサンプル設定は次になります。メールヘッダーと本文の間には空行を入れてください。

From: <{{.SenderMailAddress}}>

To: {{.UserName}} <{{.UserMailAddress}}>

Reply-To: 返信しないで <no-reply@osstech.co.jp>

Subject: パスワードリセット

パスワードをリセットするための一時トークンを送ります。

このトークンを使って管理画面からパスワードリセットしてください。

一時トークン: {{.TemporaryToken}}

一定時間経過するとパスワードリセットができなくなります。

successMailTemplate

パスワードリセット完了を連絡するメールテンプレートを設定します。

パスワードリセット完了を連絡するメールテンプレート

From: <{{.SenderMailAddress}}>

To: {{.UserName}} <{{.UserMailAddress}}>

Subject: パスワードリセット成功

新しいパスワードに更新されました。

saml (再起動が必要)

SAML 認証に関する設定をします。SAML 認証 を行うときのみ設定してください。

spRootURL

SAML 関連のエンドポイントが定義され、メタデータに反映されます。この値はユーザープロファイルのアクセスホスト名:ポート番号を使って、次のように設定してください。

<プロトコル>://<ユーザープロファイル画面の HOST >:< PORT >/ui/user/api/

idpMetadataURL/idpMetadata

SAML IdP のメタデータは次のどちらか一方で設定します。

idpMetadataURL- 指定した URL から取得する

- IdP にて自己証明書を使っている場合は

spTLSSkipVerifyFetchIdPMetadataを true に設定する

idpMetadata- IdP のメタデータを事前にダウンロードしている場合はその内容 (XML) を設定する

spAuthType

SAML 認証時に UCIDM で管理している認証種別を関連付けるための設定になります。次の認証方法に対応しています。

- LDAP 認証

spRoleName

SAML 認証時に UCIDM で管理しているロールを関連付けるための設定となります。デフォルトでは ldap-user ロールを設定します。

serverInfra (再起動が必要)

デフォルト設定の状態で進めて必要に応じて後から設定しても構いません。

xffTrustIPRanges

UCIDM API サーバーは X-Forwarded-For (以下 XFF) ヘッダーを参照してリクエスト元 IP アドレスを履歴に記録します。IP アドレスを詐称できないよう、信頼するネットワークを設定します。

- 信頼できるネットワークはカンマ区切りで複数指定する

- 設定例) 192.168.0.1/24,172.16.0.0/12,2001:db8::/64

- 指定しないときはコンテナネットワークのゲートウェイ (172.18.0.1) がリクエスト元 IP アドレスとなる

メールサーバー設定

パスワードリセットなど、メールを送信するときに利用するメールサーバーの設定をします。パスワードリセット 運用を行う前に設定してください。

smtp

特別な認証を必要としない、多くのメールサーバーはこの設定のみでメール送信ができます。

xoauth2

SMTP サーバーと OAuth 2.0 認証するときのみ、必要な設定になります。

Google Workspace では SMTP サーバーと OAuth 2.0 認証 を行うことが推奨されています。次のツールを使ってクライアントシークレットと認証コードからリフレッシュトークンを取得できます。リフレッシュトークンがないと、アクセストークンの有効期限が切れたときに再取得できません。ツールを実行すると、クライアントシークレットと認証コードが求められるので入力します(入力時、文字は表示されません)。

./bin/oauth -clientID <OAuth 2.0 認証で使用するクライアントID> -redirectURL <OAuth 2.0 認証で設定したリダイレクトURL> -authURL <OAuth 2.0 認証の認証エンドポイント> -tokenURL <OAuth 2.0 認証のトークンエンドポイント> -scope <OAuth 2.0 認証で設定したスコープ>

出力

access token: xxxxa0AfB_byAY5...

refresh token: yyyy0elQbS2Fscsi5...